【IT168 资讯】笔者负责区教育网络信息中心的网络维护工作已经有很多年,平时主要承担各个下属中小学的网络故障排查,安全防范及技术支持工作,在日常工作中经常会遇到为学校远程查杀网络病毒的事情。面对校园网病毒笔者也有一套自己的解决方法,今天笔者就从实例出发为各位IT168的读者讲解校园网病毒该如何铲除,希望通过本文可以帮助更多的学校网络管理教师事半功倍的维护学校内部网络,将病毒彻底扫出学校大门。

一,校园网感染病毒特点:

一般来说学校内部计算机都很多,而且随着校园网的建立各个学校教师用机,机房学生用机都可以顺利连接网络并通过服务器或路由器转发连接外网。所以在感染病毒方面多以网络型病毒为主,一般的文件型,单一型病毒很难在学校内部网络彻底爆发,即使爆发也只会影响一台两台计算机,大多数情况下网络管理员直接恢复系统即可解决。

因此一般来说学校感染的病毒多以网络型特别是蠕虫类病毒为主,在传播上威力非常大,虽然按照北京市教育委员会的要求每个公立学校都购买了正版杀毒软件,但是了解网络安全和系统安全的读者都知道,仅仅有杀毒软件是远远不够的,姑且不说杀毒软件杀毒能力如何,就算能够彻底查杀,如果自己的系统相应漏洞没有及时安装弥补的话,迟早也会被漏洞型病毒入侵。这点在学校网络中特别明显,危害大的感染大的都属于漏洞型病毒。

综合两点在校园网中存活的最主要病毒属于漏洞型蠕虫病毒,一方面他的爆发会导致全学校网络的彻底瘫痪,另一方面针对这类病毒查杀也是非常困难的。漏洞型病毒需要针对学校每台计算机安装系统补丁或软件更新,蠕虫病毒则要针对学校每台计算机进行检测,找到病毒根源,而实际中往往多台计算机都成为毒源频繁发送病毒数据包影响其他计算机。

二,实例讲解校园网病毒清除全过程:

正巧最近笔者遇到了一位网络管理教师的求救,希望笔者可以通过远程针对其内网进行扫描和检测,该学校内网具体现象如下——内网除了服务器外所有教师计算机和机房计算机都无法顺利上网,全学校网络中断。笔者远程可以登录到该学校服务器上,从服务器下手针对内网进行检测和扫描。

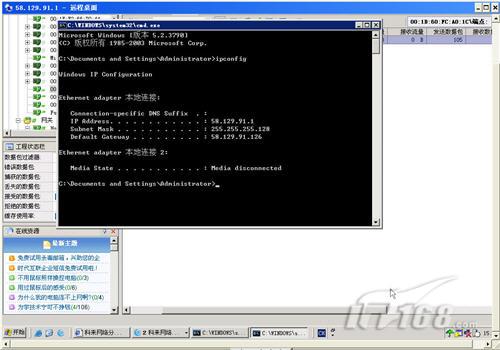

第一步:关闭路由交换设备上的访问控制列表,从区信息中心远程连接有问题学校的服务器。(如图1)

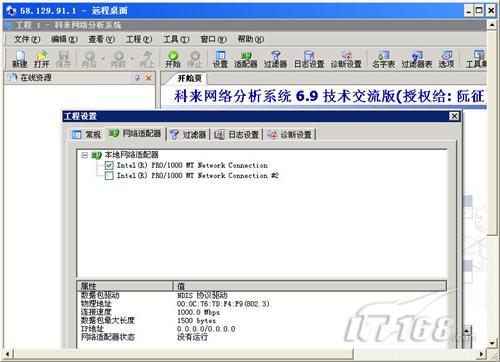

第二步:最好的检测内网故障就是通过类sniffer工具来完成,笔者决定使用科来网络分析系统来解决,由于服务器可以上网所以笔者下载该系统安装包并指定针对网卡1进行监控。(如图2)

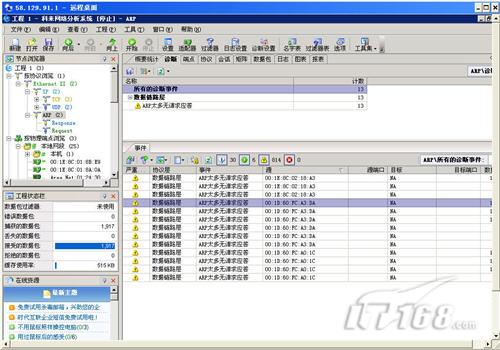

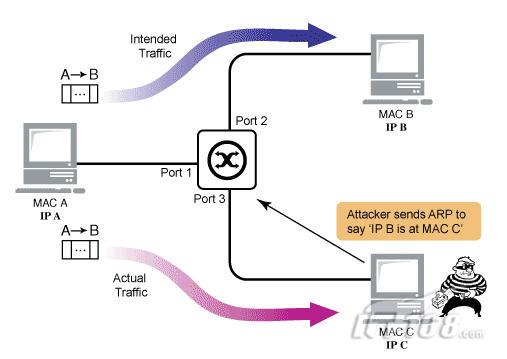

第三步:扫描监控所有数据包,在左边查找数据包处按照协议来浏览,查看ARP信息,因为在学校最容易出现的就是ARP欺骗蠕虫病毒了,而且这个学校的故障症状也是全学校计算机无法上网,很可能就是虚假网关造成的问题。在ARP数据包下笔者查看“诊断”标签下的信息,在这里看到了有几个MAC地址对应的主机发送了太多的ARP请求数据包而没有得到应答。(如图3)

小提示:

由于感染ARP欺骗病毒的数据包会频繁向内网发送广播数据包以及单点数据包,目的地址是内网所有IP,所以当该IP没有对应活动主机时就会产生无应答的现象,这也是ARP欺骗病毒的一个显著特征。

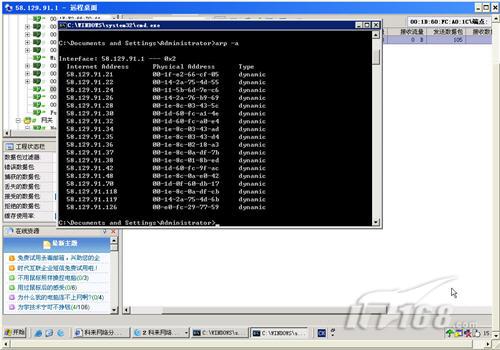

第四步:记录下太多的ARP请求数据包而没有得到应答计算机的源地址——MAC地址,笔者一共发现了有三台这样的计算机,MAC地址依次是001e8c0218a3,001d60fca3da,001d60fca01c。

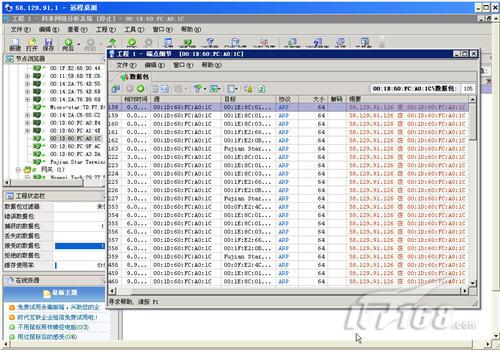

第五步:接下来在左边找到这三个MAC地址对应的主机,查看单个主机的流量信息,经过查询发现每个主机发送的数据包多以ARP数据包为主,而且具体内容是告诉目的地址58.129.91.126这个IP地址对应的MAC为上述三个MAC地址。要知道58.129.91.126是这个学校的网关地址,由此我们就可以判断出这三个机器发送的是ARP欺骗数据包,让其他主机混淆了主机的MAC地址信息,将本来应该发送到网关的数据包发送给这三台计算机,从而造成了无法上网的问题。(如图4)

第六步:再次在服务器上执行ipconfig确认网关地址为58.129.91.126。(如图5)

第七步:在正常上网的服务器上执行arp -a查询ARP缓存信息,发现58.129.91.126这个网关地址对应的真正MAC地址应该是00e0fc297759,而不是上面提到的那三个MAC地址。(如图6)

第八步:确定问题主机后笔者通过查询正确计算机的ARP缓存信息或者查询DHCP地址池中租约对应关系又或者查看学校之前做的备案获取了这三个MAC地址对应的IP地址,将这三个地址断网杀毒或重新安装系统,之后学校网络恢复了正常。(如图7)

三,总结:

蠕虫病毒是学校最容易遇到的问题,笔者在实际工作过程中接触的安全问题有90%都是来自于蠕虫病毒,针对ARP欺骗蠕虫病毒来说我们应该防患于未燃,在网络正常时及时记录各个机器的MAC地址,IP地址,主机及物理位置信息,并且通过双向绑定(网关上绑定客户端MAC地址,客户端MAC地址绑定网关MAC)来达到ARP欺骗的免疫,从而保证学校内网更加安全。