【IT168 专稿】随着网络安全的逐步发展,不少公司都开始在企业内部建立网络版防毒系统。笔者单位最近购买了一套ESET NOD32网络版杀毒软件,并且在系统内部建立了网络防毒体系。不过默认情况下NOD32的升级病毒库发布方式存在一定的缺陷,经过笔者的反复研究终于找到了突破缺陷的办法,下面笔者就为各位读者介绍如何变换发布解决NOD32网络版升级难题。

一、循规蹈矩发布NOD32网络版本的缺陷:

凡是按照传统常规方法建立NOD32升级服务器并发布病毒库更新文件的用户,都会在实际使用中发现两个问题。首先是当管理的终端数比较多时,一般超过50个;这时在终端更新病毒库时就会出现速度缓慢,经常有员工计算机出现更新失败的问题。更新服务器自身性能也有所影响。其次当用户需要针对升级终端的接入权限进行限制时默认的发布方式无法提供基本的针对IP段的管理或针对升级用户名密码的管理。

总的来说第一个缺陷影响了发布性能以及可管理的终端数,第二个缺陷为内网防毒体系的安全性带来了一定的冲击,容易造成帐户外泄或更新服务器被其他外网计算机随意使用的难题,也在一定程序上影响了有限的服务器系统资源。

二、变换发布解决缺陷1:

缺陷1是使用默认的NOD32升级文件发布方式来为客户终端提供病毒库升级文件,实际上我们可以通过转换发布工具的方式来解决上述缺陷。说白了就是不使用默认的“通过内部HTTP服务器提供更新文件”,而是采用专业站点发布工具(例如IIS或Apache)提供更新文件。在实际应用时笔者采用IIS提供更新文件的发布,大大降低了终端升级对系统资源的占用,同时通过IIS发布服务运行更加稳定,假死现象及终端无法顺利下载等问题完全消失。具体步骤如下。

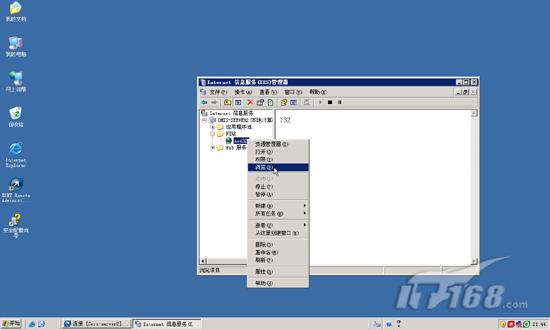

第一步:首先在建立的NOD32网络防毒体系中的同步服务器上打开NOD32程序,然后选择F5进入“高级设置”,选择“更新”->“镜像”标签,然后取消“通过内部HTTP服务器提供更新文件”前的对勾,这样NOD32将不再利用自己的发布程序来提供更新文件服务。

图1

第二步:默认情况下NOD32网络版升级文件都存储在c:\documents and settings\all users\application data\eset\eset nod32 antivirus\mirror目录下,因此我们变换发布选择IIS时也主要针对此目录即可。最好的测试办法就是在该目录下添加一个名为index.htm的文件,可以用记事本建立一个TXT文本文件输入几个字符,然后将其名称与后缀名强行修改为index.htm并保存退出。

图2

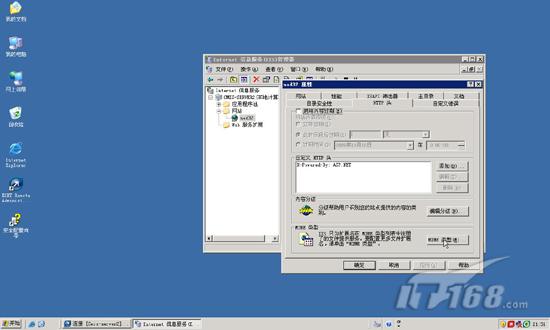

第三步:接下来启动服务器上的IIS,然后通过“新建网站”建立一个站点,这个站点的主目录就是上文提到的c:\documents and settings\all users\application data\eset\eset nod32 antivirus\mirror目录。同时TCP发布端口也要与之前配置的终端升级端口相符。(具体数字可以到服务器NOD32的“通过内部HTTP服务器提供更新文件”->“高级设置”查询)

图3

第四步:发布主目录标签下选择“读取”权限即可,不需要给予写入或目录浏览等权限,否则容易带来安全问题。

图4

第五步:发布完毕后我们进行调试,选择“浏览”网站如果可以看到index.htm文件中填写的文本内容即可。

图5

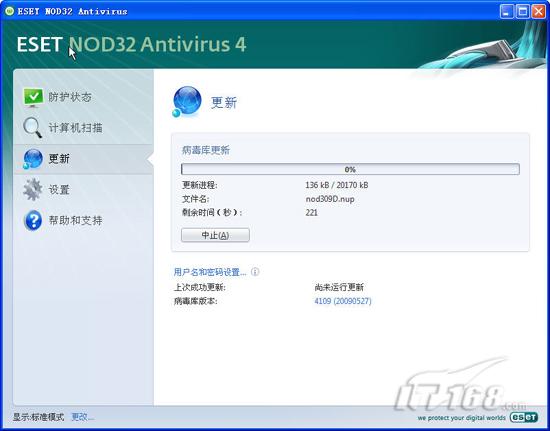

第六步:我们可以在终端计算机上通过"http://服务器地址:发布端口"来访问,如果也能够看到index.htm文件中填写的文本内容就说明发布工作彻底成功了。不过我们还需要针对IIS发布文件的MIME类型进行配置,如果不配置终端升级病毒库时会出现“找不到升级文件”的错误提示。在服务器IIS管理器中选择“HTTP头”标签,然后点“MIME类型”按钮。

图6

第七步:在MIME类型窗口中通过新建建立两个MIME文件扩展条目,第一个扩展名是.nup,类型是application;第二个扩展名是.ver,MIME类型是application。建立完毕后确定即可。

图7

第八步:添加MIME类型后我们的终端就可以顺利更新了。实际上这是因为默认情况下IIS无法识别.nup与.ver升级文件,默认并不容易他们被IIS来宾所访问,添加MIME后上述问题解决,终端计算机才可以顺利的通过WWW服务获取.nup与.ver升级文件,从而顺利的更新病毒库升级问。

图8

三、变换发布解决缺陷2:

在本文开头笔者就分析了使用传统方式建立NOD32内网防毒体系存在着验证不明与管理不细的缺陷,这个缺陷直接造成了内网防毒体系的不安全,容易造成NOD32帐户外泄以及更新服务器被其他外网计算机随意使用的难题,同时这个缺陷也在一定程序上影响了有限的服务器系统资源。说白了我们无法针对升级终端的IP地址进行合法性验证,同时无法为升级添加自己个性化的帐户与密码。任何计算机只要知道升级服务器的IP地址,端口号而且能够连接到同步升级服务器上,那么他就可以通过修改“升级服务器”地址的方法将自己的非法NOD32杀毒软件顺利更新到最新病毒库,而整个操作在NOD32网络版同步服务器上无法察觉。

那么如何针对可升级终端IP地址的合法性进行控制以及将升级操作帐户化,密码化呢?经过笔者反复研究发现这个缺陷依旧需要通过变换发布方式采取IIS来解决。

(1)针对IP地址进行管理与控制:

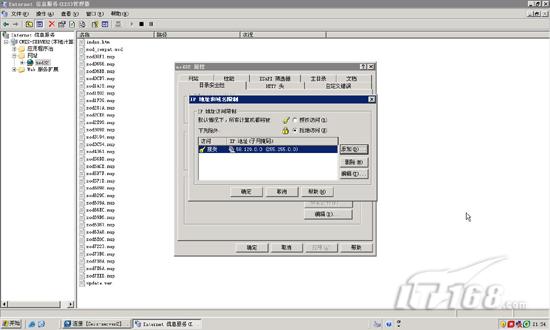

第一步:我们依旧按照上文所说的方法通过IIS来发布病毒库更新文件,接下来在对应的发布站点属性窗口中选择“目录安全性”,然后点IP地址和域名限制右下角的“编辑”按钮,在这里我们可以针对访问该站点(病毒库升级文件)的源IP地址范围进行限制,例如设置默认情况下所有计算机都将被“拒绝访问”,同时“添加”某个网段计算机的授权访问。

图9

第二步:添加过程中是支持针对网段进行管理与控制的,例如笔者选择只容许58.129.0.0 255.255.0.0这个网段的主机通过本服务器进行NOD32病毒库升级。

图10

第三步:确认完毕后最终效果就是默认情况下所有计算机都将被拒绝访问本服务器发布的病毒库文件升级目录,除了58.129.0.0 255.255.0.0这个网段内的主机可以顺利升级。

图11

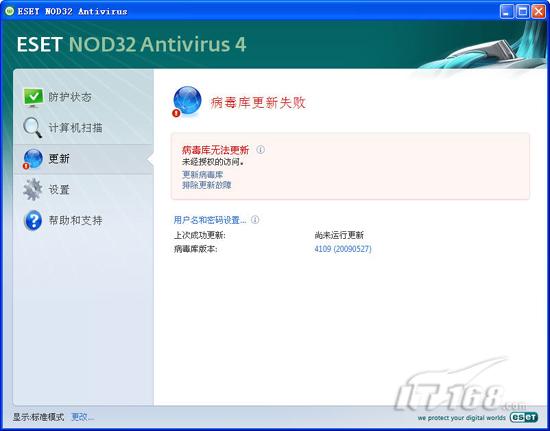

第四步:这样当源地址不是合法IP段的NOD32终端机升级病毒库时,即使服务器地址,端口等信息填写正确,在升级时也会出现“病毒库无法更新,未经授权的访问”这个错误提示,从而最大限度的解决了非授权终端的非法升级问题。

图12

(2)针对用户名和密码进行管理与控制:

上文介绍的通过地址进行限制固然是个好办法,但是在实际使用时可能会遇到企业内部员工计算机有笔记本的问题,当这些笔记本回到家中要升级时很可能因为IP地址段的问题而无法更新。在这种情况下我们还可以利用IIS的帐户验证功能解决,通过IIS的帐户验证功能我们可以实现只有知道了合法的用户名和密码的终端才能够顺利的通过内网同步更新服务器来升级病毒库。具体操作如下。

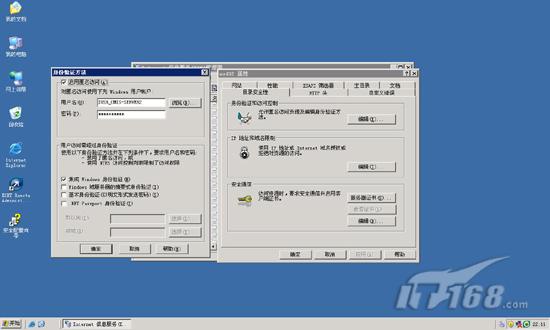

第一步:我们继续打开IIS发布的NOD32病毒库升级站点的“属性”窗口,选择“目录安全性”标签,然后点身份验证和访问控制旁边的“编辑”按钮,将默认的“启用匿名访问”前的对勾去掉。

图13

第二步:在用户房屋呢需经过身份验证处选择“基本身份验证(以明文形式发送密码)。然后确定。

图14

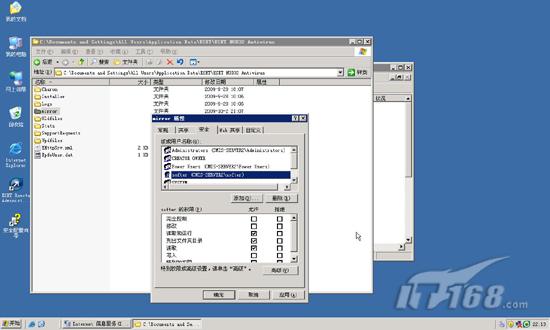

第三步:接下来建立一个具备一定权限的系统帐户,当然不推荐使用“管理员权限”,选择c:\documents and settings\all users\application data\eset\eset nod32 antivirus\mirror目录,设置其“安全属性”,添加该帐户对MIRROR目录有“读取和运行,列出文件夹目录,读取”权限。

图15

第四步:确定后我们在终端上升级病毒库时就需要身份验证了,必须输入了与之前添加的系统帐户一致的信息才能够实现更新功能。例如笔者之前添加的系统帐户是softer,密码为111111。那么添加后终端升级时出现的“许可证详细信息”窗口中也要填写用户名softer,密码111111。

图16

第五步:输入正确的身份验证信息后终端NOD32才能够顺利更新病毒库文件。

图17

四、总结:

由于ESET NOD32企业版中内置的更新服务器在设置成http服务时没有身份验证。如果此服务器拥有公开 IP,并且对外开放了相应端口,就有可能被公司以外的其它人连接上来升级。而在这种情况下我们就可以利用本文介绍的方法,通过单独架设IIS或者Apache 服务器来增加身份验证,包括帐户验证以及源IP地址验证等,不管哪种方式都能够最大限度的解决默认设置产生的安全与管理缺陷。