【IT168 资讯】Cisco NAC Appliance 中包含有2 个缺陷,黑客可以利用它们控制设备或窃取包括密码在内的机密信息。微软近日发表了知识库977544,介绍了有关于Patch Tuesday后安全人员发现的来自服务器消息块(SMB)协议的漏洞。上海计算机病毒防范服务中心日前预警,一种危害计算机用户信息安全的黑客病毒“恶推客变种”将在本周集中爆发,上网用户须严加防范。

1、微软确认SMB漏洞 但并没有那么严重

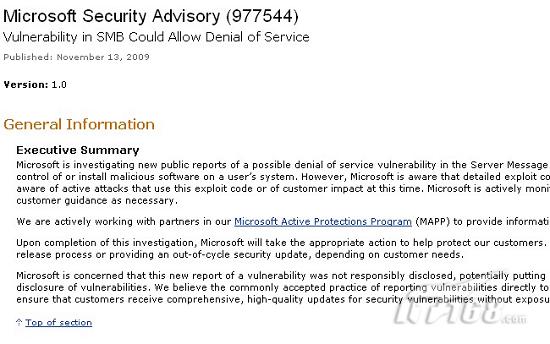

微软近日发表了知识库977544,介绍了有关于Patch Tuesday后安全人员发现的来自服务器消息块(SMB)协议的漏洞。

这一漏洞影响Windows 7和Windows Server 2008 R2,而Vista、Server2008、XP、2003和2000都不会受到影响。微软确认,该漏洞不会引发攻击者控制和安插系统病毒,最坏的情况只会导致系统停止响应,拒绝服务。

因此不能说它是一个危害很大的漏洞,微软目前正在积极监测漏洞的被利用状况并提供必要的指导,截止现在还没有发现主动攻击的情况,微软将在适当的时候发布更新来修补这一漏洞。

查看:Microsoft Security Advisory (977544)

2、专家:Adobe Flash安全策略的风险高

研究员指出,Adobe Flash的安全政策有漏洞,可能导致骇客操纵浏览器处理Flash档的方式,造成访客浏览使用者上传内容的网站时涉险。

Foreground Security资深研究员Mike Bailey周三接受访问时表示,问题出在Adobe Flash的原始安全政策。 他说:“Adobe应修改Flash Player处理安全政策的方式,不该允许任意的内容在未经许可的情况下,迳自存取应用程式。”

Bailey指出,Flash Player的预设状态是什麽都信任,但应该“只信任获使用者允许的”。

例如,某人可能上传看似某社群网站的图片,但其实却是一个有问题的Flash档,一旦开启就会在浏览器内执行恶意程式码。Foreground Security资讯长Mike Murray说,任何人只要阅览该图片,电脑就可能中毒。

Bailey表示,据他所知,目前此技术尚未被广泛用于攻击,但「许多网站都潜在安全弱点」。 (Baily在部落格撰文指出,Gmail之前也出现安全问题,可能遭到这类攻击,但后来已亡羊补牢。)

他表示,Adobe前阵子便知悉此事,但表示无法修补,否则可能破坏许多网路上现有的Flash内容和应用程式。

Bailey建议网管人员修改网站设定,以降低骇客入侵风险;使用者应完全解除Flash,或使用NoScript(一种浏览器外挂程式,可拦截不受信任网站冒出的Flash和Java)。

Adobe发言人发表声明回应:Adobe向来建议,不应允许任意上传或Flash (SWF)内容的附加档,以免可能遭到滥用,例如Mike Bailey举出的情况。Adobe已发表数种非常好的措施建议与部落格公告,供网站开发者与所有人参考,以呈现安全的Flash内容。例如,本公司的Flash Player安全白皮书就详细说明我们的模式。

3、本周上网须防黑客病毒“恶推客变种”

上海计算机病毒防范服务中心日前预警,一种危害计算机用户信息安全的黑客病毒“恶推客变种”将在本周集中爆发,上网用户须严加防范。

据介绍,这是一种木马病毒,会自我复制到被感染系统中并释放恶意驱动程序,然后连接黑客指定的服务器,实现增加网页流量的目的,为黑客谋取非法的经济利益。另外,这种病毒还会威胁用户的信息安全。

反病毒专家建议,用户一定要养成良好的网络使用习惯,及时升级杀毒软件,开启防火墙以及实时监控等功能,切断病毒传播的途径,不给这种病毒以可乘之机。

4、两软件缺陷 黑客可控网络设备

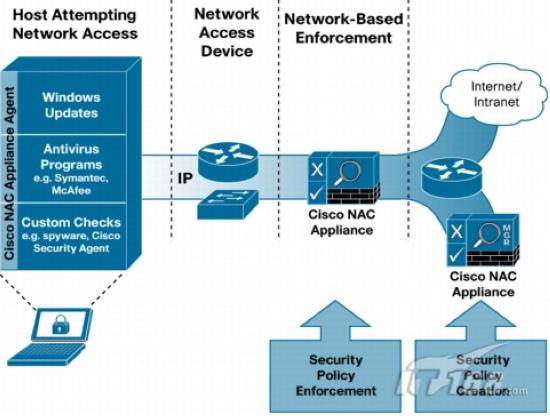

思科发布了与CISCO NAC Appliance中2个严重软件缺陷有关的安全公告。

Cisco NAC Appliance 中包含有2 个缺陷,黑客可以利用它们控制设备或窃取包括密码在内的机密信息。

NAC Appliance 包含有能够自动地探测、隔离、杀除被感染或可能受到攻击的设备的软件,Clean Access包含有2 个能够协作地运行的应用软件━━Clean Access Manager(CAM)、Clean Access Server (CAS)。

CAM、CAS各自包含有“共享的秘密”━━信息片断,当二者结合时系统就会进行认证。旧版软件中存在缺陷。

据思科的公告称,名为“不可改变的共享秘密”的该缺陷意味着“共享的秘密”不能被正确设定或修改,这也意味着“共享的秘密”在所有受影响的设备中是相同的,这将极大地降低加密效果。

要利用该缺陷,黑客必须首先建立一个到CAS的连接。思科表示,成功地利用该缺陷可能导致黑客获得CAS的系统管理员级别的控制权,黑客将能够修改CAS的每个部分,其中包括配置和设置。

受该缺陷影响的版本为CCA 3.6.x-3.6.4.2 和CCA 4.0.x-4.0.3.2.已经修正了该缺陷的版本为CCA 3.6.4.3 、4.0.4 、4.1.0.用户也可以从思科的网站上下载Patch-CSCsg24153.tar.gz 升级文件。

名为“readable snapshots”的第二个缺陷意味着数据库的手动备份或CAM 的“快照”会受到下载攻击。黑客可以猜测文件名,在无需通过认证的情况下下载文件。文件本身没有加密。

快照中包含有能够对CAS 发动攻击,或能够用来攻击CAM 的敏感信息。快照中包含有以纯文本方式存储的密码。

受“readable snapshots”缺陷影响的版本包括CCA 3.5.x-3.5.9 和3.6.x-3.6.1.1 ,修正了该缺陷的版本为3.5.10和3.6.2.

目前,思科还没有发布修正该缺陷的补丁软件,但一个临时性解决方案是,在创建不久后,立即从设备上删除快照文件。

目前,思科还没发现有利用这两个缺陷的攻击发生。