中国古代的大军事家孙子早在几千年前就在《孙子兵法》里指出:“知己知彼,百战不殆;不知彼而知己,一胜一负;不知彼不知己,每战必败。” 如果并不清楚黑客是如何找到我们的,如果也不知道黑客是如何进来的,即使我们拿一些安全设备将自己伪装起来,依然可能被黑客再次扒了衣服,透明的外衣加上裸奔,滋味一定不好受。

部署数据泄漏防护,减少黑客“踩点”途径

踩点(Footprinting),这是收集目标信息的奇技淫巧。举例来说,当盗贼决定抢劫一家银行时,他们不会大摇大摆地走进去直接要钱(至少明智的贼不会)。相反,他们会狠下一番苦功夫收集关于这家银行的相关信息,包括武装押运车的路线和运送时间、摄像头位置和摄像范围、出纳员人数、逃跑出口以及其他任何有助于行事的信息。同样的需要也适用于赵明的对手。他们必须收集大量的信息,以便集中火力进行外科手术式攻击(这种攻击可不会轻易被捉住)。因此,攻击者将尽可能多地收集一个单位安全情况的方方面面。最后,黑客就得到了独特的足迹(Footprint),也就是说黑客同样也能得到51CTO网站上提供的结构图。

如果把收集情报比作大海捞针的话,那么踩点活动要捞的“针”都有哪些呢?

- 公司的Web网页?

- 相关组织?

- 地理位置细节?

- 电话号码、联系人名单、电子邮件地址、详细的个人资料?

- 近期重大事件(合并、收购、裁员、快速增长等等)?

- 可以表明现有信息安防机制的隐私/安防策略和技术细节?

- 已归档的信息?

- 心怀不满的员工?

- 搜索引擎、Usenet和个人简历?

- 让人感兴趣的其他信息

我们举一个例子来说,联系人名单和电子邮件地址也是非常有用的情报。大多数组织都会使用其员工姓名的某种变体作为他们的用户名和电子邮件地址(比如说,赵明的用户名往往会是“zhaoming”、“zhaom”或“zm”,而他的电子邮件地址则往往会是zhaoming@company.com或类似的东西)。如果能够设法弄到某个组织里的一个用户名或电子邮件地址,我们就可以相当准确地把很多用户的用户名和电子邮件地址推测出来。在我们稍后尝试获得系统资源的访问权限时,一个合法的用户名将非常有用,这很有可能造成网站管理账户的密码被“暴力破解”!

那么如何防止运维人员和公司内部普通用户将私有信息泄露出去,成为黑客踩点阶段的美餐呢?我们希望赵明通过一定的技术或管理手段,防止用户的指定数据或信息资产以违反安全策略规定的形式被有意或意外流出。那么在管理上,赵明可以借鉴更多的教育手段来提升普通用户将信息丢到外网上去,而技术手段上则需要“数据泄漏防护”(Data leakage prevention,DLP),产品的支撑。

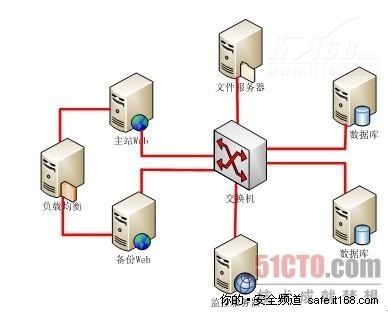

通过赵明公司网络和应用结构图的分析,我们可以发现,这些敏感数据通常存放在文件服务器上,普通的用户通过自己的终端进行访问。而用户周边的打印机、可移动存储设备、摄像头、调制解调器和无线网络也是潜在的本地数据泄漏源,赵明可以通过在用户的终端上部署基于主机的数据泄漏防御方案来进行控制。而终端用户和Internet进行的通讯,尤其是最常见的E-mail、FTP、HTTP和即时通讯也是常见的网络数据泄漏源,在这种场合就需要在内部网络和Internet连接的出口处部署基于网络的数据泄漏防御方案进行控制。