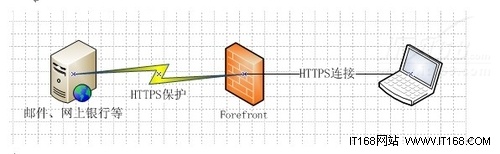

HTTP与HTTPS是当前比较流行的文本传输协议。这两种协议都可以用于Web通信,其工作原理也很相似。两者主要的区别就在于安全性。HTTP在网络中都是通过明文传输的,而HTTPS则会对传输的数据进行加密处理。所以相对来说,HTTPS协议要安全许多。现在很多网上银行、邮箱系统等等采用的都是HTTPS协议。不过道高一尺,魔高一丈。现在针对HTTPS的攻击也是层次不穷。在实际工作中,网络安全管理人员可以通过Forefront 给HTTPS连接再加上一层保护罩,以加强HTTPS连接的安全。

一、Forefront如何保护HTTPS连接

如上图所示,Forefront在保护HTTPS连接的过程中,其实起到的是一个中间人的角色。如当企业内部网络的客户端,需要连接到互联网上的某个邮箱或者网上银行帐户,此时就会申请与服务器(也有可能是服务器主动申请)建立一个加密的HTTPS连接。当Forefront服务器监测到(前提是起用了HTTPS保护机制)这个请求时,会强制插一手。即在建立HTTPS连接之前,出于安全的需要,会对相关的内容进行验证与检查。具体的来说,主要会检查如下内容。

一是会检查所请求的服务器的合法性。当Forefront拦截用户的请求后,其并不是拒绝用户的连接请求。而是在用户与其建立HTTPS安全连接之前,Forefront系统需要先验证服务器的合法性。这主要是通过检查与客户端所请求的网站建立安全连接的服务器的证书的合法性。注意,如果没有Forefront的话,客户端一般都会认为所请求的服务器是安全的。这就给用户的日常访问带来了不安全的因素。

二是会创建新的SSL证书。当Forefront认为服务器的证书没有问题,则会复制目标服务器证书的详细信息,并会利用这些信息建立一个新的SSL证书。而且还会使用一个默认名字为HTTPS检查证书颁发机构对这个新证书进行签名。如此的话,就相当于与两个证书。这就在原有HTTPS的基础上,又加了一重安全措施。

三是将新证书与客户端进行匹配。当利用上面的信息建立一个新的证书之后,系统就会将这个新证书提供给客户端计算机,并于客户端计算机建立一个单独的SSL隧道。通过这么处理之后,就有了两个安全隧道。Forefront与目标服务器之间有一个HTTPS连接,而客户端与Forefront之间又有一个SSL安全隧道。如果黑客要利用HTTPS窃取相关信息的话,则需要同时攻破这两个隧道。在实际工作中,要攻破外网的HTTPS隧道,即Forefront与目标服务器之间的连接,这是比较容易的。而如果要攻破Forefront与内部客户端之间的连接,则要困难许多。

采用这种处理方法,还有一个好处,就是可以对HTTPS连接对相关内容进行过滤与检查。如果没有启用这个HTTPS保护机制,则客户端与目标服务器将直接使用HTTPS进行连接。由于其采用了加密机制,Forefront将无法对其内容进行检查与过滤。此时即使其传输的信息中有木马或者恶意软件,Forefront也无能为例。而如果采用了这个安全保密机制的话,就相当于Forefront做了一个中间人。其会将目标服务器中传输过来的数据进行解密,然后根据一定的规则进行检查。当发现没有可疑数据时,再将数据进行加密,然后传送给客户端。

二、Forefront中HTTPS保护机制在企业中的主要应用

这种HTTPS保护机制在实际工作中,主要应用在以下两个场合中。

一是需要对所有的流量进行过滤审查。在Forefront系统中,如果客户端与外界的服务器之间的数据进行了加密处理或者在对等应用程序中,Forefront将无法对这些数据应用相关的规则。所以有些人员就会利用这种特性来绕开管理员所制定的策略,从而达到一些难以告人的目的。在一些安全级别高的应用领域,如金融领域,这往往是不允许的。此时就可以猜用这种HTTPS安全保护机制,对所有的信息流量应用相关的策略,包括那些加密处理过的信息。

二是现在有些病毒与木马已经借助SSL通道来悄悄入侵企业内部的网络。这也主要“归功”于Forefront无法对加密的信息进行检查。此时即使传输的数据中有臭名昭著的木马,但是也会因为不能对其进行检查,而安全到达企业内部的网络。这就好像给某个带木马的文件装了一个保险箱。Forefront由于无法打开保险箱(其没有钥匙或者密钥),就不能够对其中内容进行检查。

在实际工作中,如果遇到如上这两种情况的话,就可以考虑在Forefront中启用HTTPS保护机制,来提高HTTPS连接的安全性,不让其成为木马或者病毒的保护伞。

三、HTTPS检查时的限制

在最新版本的Forefront中,仍然不能够支持所有的HTTPS连接。如HTTPS检查现在还不能够支持扩展验证SSL。如果用户采用的是扩展的HTTPS连接,则用户将看不到正确的内容。或许在以后的版本中这个问题能够解决。但是当目前为止,在配置过程中,安全管理人员需要通过“排除”的手段,将这个站点从HTTPS检查中排除。

在实际工作中,我们可以先开启HTTPS检查。当用户发现某个网站无法正常访问时,会告知安全管理人员。然后管理员再去检查,分析、判断对方是否采用了扩展验证的SSL。如果采用了的话,要将这个网站排除掉。即这个服务器不采用HTTPS检查机制。排除之后,用户就可以正常访问所请求的网站。如果确实需要将某个服务器排除在HTTPS的检查机制之外,管理员可以按如下步骤操作。

第一步:打开操作面板。管理员可以在Forefront管理控制台中,找到“Web访问策略”节点。然后在“任务”窗口中,点击“配置HTTPS检查”。

第二步:在上面这个打开的窗口中,可以看到有一个“目标例外”的选项卡。这就是一个例外的配置工具。在这个选项卡上,单击“添加”,就会跳出一个“添加网络实体”的对话框。然后点击新建,将需要排除的URL地址加入进去,再一路按确定即可。

不过笔者需要提醒的是,这个例外机制只有在必要的情况下才使用。如果对方的服务器采用的是普通的HTTPS,而不是扩展的认证,那么就没有必要采取这个例外的规则。毕竟HTTPS应用往往都是一些安全级别比较高的系统采用的。像一般的浏览网页根本不会采用HTTPS。所以其安全性往往比较重要。为此采用HTTPS还是非常必要的。

最后笔者再贡献一个小技巧。安全管理人员如何来判断HTTPS安全检查与目标网络之间的兼容性呢?难道需要分析其数据流量才能够确认吗?其实这里有一个技巧。在上面的“配置HTTPS检查”窗口中,大家还可以看到有一个“源例外选项卡”。通过这个选项卡,可以指定企业内部的某个客户端不受到HTTPS检查的约束。此时管理员可以将自己的主机设置为例外。当其他用户向你投诉时,你可以先利用自己的电脑来检测一下。如果自己的电脑可以正常访问,而其他用户无法访问,那么就很可能是由于所采用的认证机制与HTTPS检查不兼容所导致的。此时就可以将目标服务器加入到例外选项中。显然这么判断要比分析数据流量快的多。