【IT168专稿 文/kaduo】随着云计算、虚拟化、移动互联网等这些新兴IT技术的发展与落地,企业在享受这些新的IT技术带来便利的同时,IT环境的变化所导致的新的威胁往往让企业束手无策。如何才能在新IT环境下有效防范这些安全威胁?在与赛门铁克信息安全部门高级副总裁Art Gilliland的一次对话中,他从基础设施的三大转变、威胁环境的变化、企业防范新的安全威胁所需的能力三方面和我们做了详细的观点分享。

▲赛门铁克信息安全部门高级副总裁Art Gilliland

IT基础设施正在发生着三大转变:虚拟化、云和移动性,这三大转变使得企业的IT环境从过去的一个处在良好管控之中的具有高度同构性的环境转变成一个不断虚拟化、不断云化的环境,而且在这样一个环境当中有信息在其中,无论是操作系统,还是终端设备,它的异构性都越来越强。

随着IT基础设施的转变,企业所面临的威胁环境也发生了变化。过去的黑客希望侵入而一举成名,今天的黑客则希望窃取信息,然后非法牟利。正是由于现在的攻击者以谋取钱财为目标,所以我们现在所面临的威胁也是复杂的,甚至现在还出现了非法市场来组织这些黑客,在侵入系统的每一个步骤,都设法去谋取钱财。Art Gilliland谈到:“在入侵行动中每个步骤、每个环节都会有黑客在专注,这些攻击者更加专业化。通过分工,他们希望能够在自己所负责的攻击的每一个步骤或者环节上能够更加的高效。所以他们投入到开发各种攻击的工具,为开展攻击进行培训当中。今天,我们看到不光威胁的数量在上升,而且带来这些威胁攻击的工具包类型也日益丰富。”

Art Gilliland表示,我们今天看到这个攻击越来越复杂,不是攻击者比以前更聪明了,而正是有这样一个非法市场的存在,有专门的资金投入到攻击行为以及攻击工具的专业化。

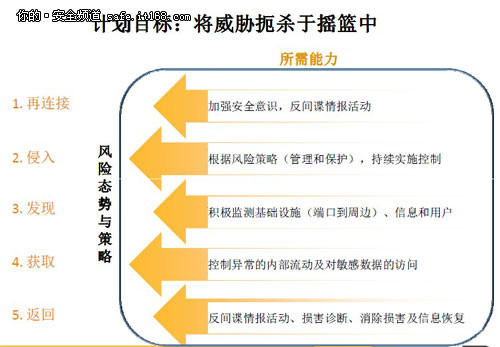

一次典型的攻击行动可以分为五个步骤:

这就是完成的一次典型的攻击或者入侵行动的五个步骤,在这五个步骤中,都有专门的攻击者把这个步骤做完了之后,把他们这个步骤结果卖给下一个步骤的下一个攻击者。

现在的威胁是如此的先进,是越来越难以应付,所以无论是作为公司还是其他类型的组织结构,我们一定要竭尽全力把这些攻击者尽可能早的阶段阻止住,比如说我们刚才列了五步,越在早期的阶段,或者在上面的阶段把攻击给阻止住越好。

最后,除了上述这些能力,企业还需要一个应急计划。一旦黑客攻击成功了,企业要有一个应急计划,如何恢复数据,恢复系统,如何备份,如何向新闻媒体解释,企业的反应速度越快,发生的入侵造成的损失就越少。无论前面做了多少堵截侵入,侵入进来以后再阻止,并且采取措施保护最关键的信息,但由于风险是客观存在的,仍然有一定概率的风险会成为现实,所以企业一定要有一个应急计划。