IT专业人士负责的周边防御不尽人意。

例子: 所有形状和大小的因特网流量都是通过端口 80传输。也就是说,端口80必须一直保持打开状态。一些不怀好意的人也知道这一点。所以端口80就变成了他们私人恶意软件的公用通道。这些装满恶意代码的“卡车”沿着道路通行的方向通过检查站。

有希望

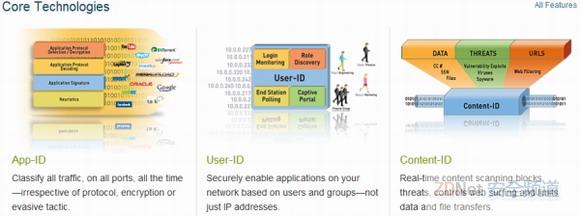

我想向你介绍下一代防火墙(NGFW). 防火墙的作用是基于应用来过滤数据包。这里继续我的类比,载满恶意代码的卡车不再能沿着道路通行的方向通过检查站。

NGFW包含的其他特点:

· 执行公司的规定: NGFW能够按照要求控制用户访问网站和在线应用。

· SSL 代理服务器: NGFWs能够解密、检查和重建加密的SSL连接。这就消除用加密方法隐藏恶意软件的可能。

· IDS/IPS: NGFWs在不需要单独的IDS/IPS设备的地方已包含深度数据包检查。

· 便利的活动目录: 许多NGFWs能够基于个人用户配置文件或组授权使用。

· 过滤恶意软件: NGFWs提供了签名、以信誉为本的过滤以阻止恶意应用程序。

供应商

Palo Alto Networks 是第一家提供NGFW的公司。Palo Alto Networks 的NGFW 要求的有关信息,请查看白皮书 (上边的幻灯片)。 梭子鱼网络, 瞻博网络, 和沃奇卫士 也提供NGFW方案。

N元组?

我已经阅读了几乎所有有关NGFW元组的帖子。

N-元组 是一个属性集。并且,在防火墙存在的情况下,这些属性是用来定义访问要求的。N是一个占位符,代表列表中的属性量。例如,一个5元组 “防火墙允许规则” 应包括:

· 网络源地址

· 源端口 (典型地: 任一个)

· 目的IP地址

· 目的端口(80 或 443)

· 目的地协议 (典型地为TCP)

所以正检查的数据包的这些属性都是正确的,则防火墙将允许它通过。

扩展5元组

在计算出所要的元组后,我认为我已经“准备好了”。然后我读了一些关于“扩展5元组”的文章。扩展一个元组。确实有意义吗?

让我们看看它是否有意义。

如上所述,第一代防火墙规则采用5个属性集或者5元组。那足以执行状态端口和协议检查、网络地址转换和虚拟专用网络技术。

一个5元组规则集对NGFW是不够的。下一代防火墙需要额外的属性,如应用类型、用户身份,以便让其像广告中所说的那样工作。为理解其原因,最后一次考虑端口80的那个类比。

如果发现装有恶意代码的卡车持有非法牌照,则该卡车不允许去任何地方。上述情况也适用于恶意代码。如果其车牌——“应用类型”属性——不正确,则会阻止该恶意代码继续前进。

这个额外的属性或元组就是“5-元组的扩展”。

忏悔时刻: 我还没有找到一个防火墙元组数的明确解释。但是,现在有一篇又一篇的文章提及到元组。所以我投入研究了。如果我的解释是错误的, 我希望对防火墙和数据库有充分理解的管理员能帮助我脱离困境。

调查显示

Ponomen 机构刚为SourceFire公司完成了 NGFW的调查 。该信息图表 ( 部分显示如下) 提供了一些有趣的数据,特别是使NGFW引起人们的兴趣的原因以及回答者的百分比让人注意到其性能下降:

▲

结语

恶意软件和反恶意软件的比赛正向着复杂化方向前进。