电脑安全,防护更重要,在中毒之前, 我们做好了安全防护,就极大的降低了中毒的可能性。为此,G Data安全专家提醒您:

• 安装一款防病毒软件, 最好是全功能安全软件。这样您的系统会得到更好的防护。

• 及时修补系统漏洞。

• 不要轻易安装共享软件或"免费软件",这些软件里往往含有广告程序、间谍软件等不良软件,可能带来安全风险。

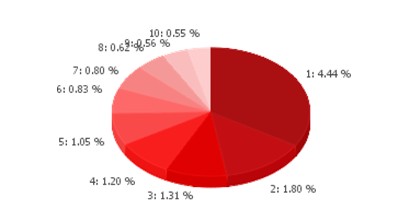

具体分析:

1、该木马伪装成一个正常的WMA音频文件-要求安装一个特殊的解码器,才可在Windows系统上播放。如果用户运行该文件,攻击者可在系统上安装各种恶意代码。该受感染的音频文件,主要通过共享网络传播。

2、这是一个基于Sirefef木马家族关于rootkit组件的检测。此病毒用自身变量名自我复制.dll文件到Windows系统文件夹(/WINDOWS/system32)。此外,它还会修改其他几个系统文件来掩饰Sirefef木马病毒。其目的是,在网页浏览器内操控修改搜索引擎结果,来引导用户点击这些修改过的结果,从而可以获取因点击该网址而获得的推广费用。

3、这是一个基于PUP程序的检测,来自一些免费的程序安装包,例如FLV播放器,PDF阅读器等等。这些软件包是经过非官下载的。经常绑定安装一些用户不喜欢的,例如额外的浏览器工具栏,修改浏览器主页等类似的功能。目前,此病毒安装的是浏览器工具栏。

4、这是一个基于Sirefef木马家族关于rootkit组件的检测。此病毒用自身变量名自我复制.dll文件到Windows系统文件夹(/WINDOWS/system32)。此外,它还会修改其他几个系统文件来掩饰Sirefef木马病毒。其目的是,在网页浏览器内操控修改搜索引擎结果,来引导用户点击这些修改过的结果,从而可以获取因点击该网址而获得的推广费用。

5、主要发生在当用户访问一个 有Iframe元素的网站时, 此网页被定向到其他的恶意网站,这个行为, 用户往往不会发现。关于Trojan.Iframe.AAO:恶意代码注入所有index域名下包括.html , .php, 和 .js的文件。这段代码有2个功能:首先检测用户浏览器及版本,之后在属性区域增加一个Iframe。

6、此为Rootkit病毒的一部分,目的是保护其他病毒组件。例如,它可以阻止安全软件升级更新。访问网站主机将被解析为“本地主机”。这就有效的使其无法访问。这也是此病毒为什么叫做“DNSChanger”,因为它操纵DNS协议。

7、这是一个蠕虫病毒,利用Autorun.inf的功能在Windows系统中传播,使用可移动介质,如USB闪存驱动器或外部硬盘驱动器。该蠕虫病毒主要利用Windows CVE-2008-4250漏洞。

8、这是一个通用的检测,可检测已知和未知的恶意autorun.inf文件。Autorun.inf可被恶意计算机程序利用为启动文件,经常发生在USB设备、可移动媒体,CD和DVD上。

9、该漏洞使用LNK文件和PIF文件的验证缺陷,主要针对Windows快捷方式,这是一个在2011年年中发现的安全漏洞(CVE-2010-2568),一旦这些被利用的快捷方式在Windows中打开,只要资源管理器中显示包含的图标,攻击者的代码会被立即执行,该代码可从本地文件系统(例如可移动存储设备,被挟持的LNK文件等),或从基于WebDAV协议的网络共享加载。

10、该病毒为一个重定向引导器,引导用户访问其他的目标网站。这个重新定向目标器在JavaScript中使用了模糊处理技术,只在该用户的浏览器中定向到目标链接。这个定向器本身不会危及到用户系统,但它会在用户不知情的情况下,把用户的定向到恶意网站。因此,这被确定为是一种非常流行的恶意攻击手段。