简要概述:9月24日亚洲知名安全技术峰会SyScan在北京召开。在大会上Instruder做了《深入思考UAC背后的安全问题》演讲。会后笔者针对这一议题做了详细分析与测试,就UAC提升用户权限的的问题做了总结与分析。

研究背景:现在WIN7操作系统以经大量普及,UAC的安全机制以成为渗透过程中最为明显的绊脚石,UAC会使大量渗透工具失效,木马无法运行,如何突破UAC的层层防护是一直以来研究的重点。

研究目的:经过学习与研究应该实现,在当前用户权限下,绕过UAC提示直接运行程序,并可以实现修改启动项,释放文件到系统目录等功能,而这一过程必须在用户没有任意察觉的情况下完成。

研究方案

1、白名单机制:从用户账户控制对权限进行保护的基本过程可以看到,在用户以管理员权限运行程序的过程中,用户账户控制在向用户进行提权询问前,将会先查询本地系统中的白名单以决定是 否直接放行,因此,白名单机制是用户账户控制中的一个重要部分。用户账户控制限制着程序使用高级权限才能进行的操作,但是,这样的机制同样也会对系统本身的程序造成影响,微软也不希望系统程序的运行也询问用户,因为他们本身是安全的。因此,微软则在 UAC 中添加了白名单机制,即在系统中记录有一张表单,对于表单中的系统程序,将不限 制其直接提升到管理员权限。系统中的白名单程序有多个,其中,msconfig、taskmgr、perfmon、cleanmgr 等平时常用的程序都在其中。

2、实现直接提权:比较常用的利用系统程序的方法是利用系统动态加载 DLL的特性,在系统中还有一份名单为 KnownDlls,当一个程序需要动态加载 DLL 的时候,会先在这份名单之中进行查找,如果找到则加载相应路径的DLL 文件,如果没有找到则依照当前目录、 System32 目录的顺序进行查找,因此如果能找到一个程序动态调用的 DLL 文件不在KnownDlls 中,而在 System32 下面,则可以伪造一个相应的 DLL,来实现借助其他程序来 执行需要的操作。在所有白名单程序中,正好有这样一个程序,即 sysprep.exe,它的位置为 System32/sysprep/,而它在启动时,会动态加载一个 CRYPTBASE.DLL,这个 DLL 在 System32 下面,因此 sysprep.exe 会在当前目录寻找的时候加载失败,继而转到 System32 目录查找, 试着临时生成一个假的 CRYPTBASE.DLL 放在 sysprep 文件夹下,在 sysprep.exe启动时,将加载假的 CRYPTBASE.DLL,从而执行我们需要的操作。sysprep.exe 加载假 CRYPTBASE.DLL线程注入白名单中的程序全部都在系统目录当中,因此要把生成的假 DLL 复制到程序目录中, 将会由于权限问题而触发 UAC,这样便失效了。因此,需要特别的方法来把假 DLL 给复制到系统目录内,并且不会触发系统的权限控制。这一步的操作也需要系统白名单的程序来实现,选用的程序为EXPLORER进程,首先使用远程线程的方法把DLL注入到EXPLORER进程,然后再通过EXPLORER把CRYPTBASE.DLL复制到指定目录UAC不会提示。所有操作完成后启动sysprep.exe我们的DLL就会被加载,从而绕过成功。但这个方法缺点也很明显,在注入EXPLORER进程时,杀毒软件已经开始关注了。

SyScan大会中的方法

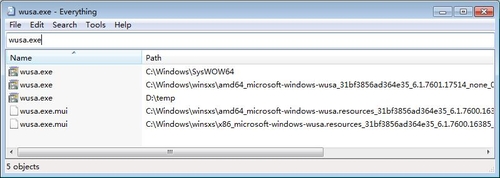

与传统方法也有类似之处,议题作者Instruder采用的方法也是白名单的方法但又有不同之处,颇为巧妙,作者使用的方法为利用操作系统自己的升级程序WUSA.EXE,读取释放文件,这个过程是不会触发UAC的,利用这个机制可以轻松突破UAC限制,下面我们一步一步演示实现,首先把wusa.exe找出来,此文件位于 c:\windows\syswow64目录如图1所示。

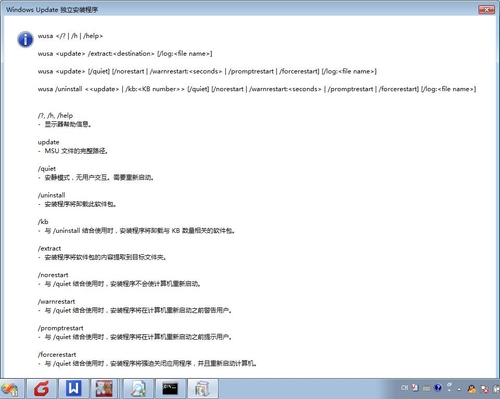

找到这个文件后,运行一下,看一下它的具体使用方法,具体情况如图2所示。

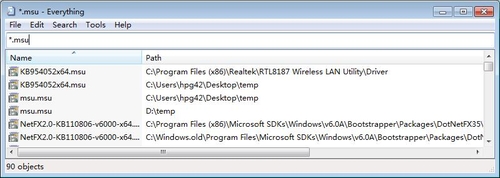

找到WUSA.EXE后我们还要找一个 MSU的文件用来做测试用,我从自己电脑中随便搜索一些MSU文件出来如图3所示。

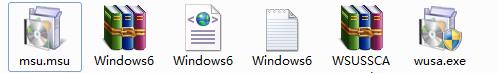

到目前为至准备工具基本就需了,我们来做实验,使用WUSA.EXE把一个MSU文件释放一下,看能否成功,实验方法如下,复制一个MSU文件到D:\TEMP目录,然后在CMD下切换目录到c:\windows\syswow64,最后运行wusa.exe d:\temp\msu.msu /extract:d:\temp 这时看到一个很快的进度一闪而过,我比较愚钝没能抓下图来,去D:\TEMP目录看一下是什么情况如图4所示。

可以看出文件以成功释放,这样很好,下一步继续实验,把释放目录修改一下,直接释放到系统目录WINDOWS下,看会如何表现,执行wusa.exe d:\temp\msu.msu /extract:c:\windows

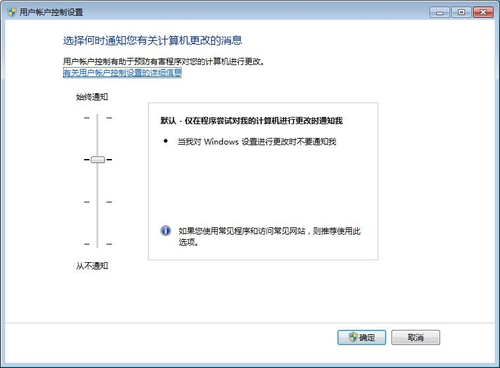

结果很理想,成功释放而且没有触发UAC提示,而我此时的UAC设置如图5所示。