【IT168 评论】网络威胁在如今的网路世界里无疑是重中之重的首要问题。业务数据、应用程序与网络的完整性、机密性和可用性对于当前的大多数组织至关重要。确保实现这些信息安全重要原则是第一线运营安全团队和 C 级管理人员同样关注的问题,因为安全漏洞在停机时间、失去知识产权和不利的媒体报道方面的成本可能十分高昂。

Arbor Networks 报告深入探究企业组织所面临的重要网络威胁。它研究了网络威胁如何演变、这些威胁如何影响我们以及我们如何保护自己。本文是Arbor Networks第八份年度全球基础设施安全报告 (WISR) 以及 Arbor 的ATLAS主动威胁级别分析系统,本文中阐明关键基础设施服务:是否安全?以及建议的保护措施。

在除了考虑企业自己的服务和网络的受攻击面,组织还应评估支撑它们的外部服务。在某些情况下,外部基础设施服务可以使攻击者更容易地以业务为目标,从而绕过严阵以待的防御措施。DNS 服务便是一个好示例。

客户、合作伙伴和员工使用域名而不是 IP 地址访问服务。为进行通信,这些主机名通常使用 DNS 解析为 IP 地址。如果 DNS 解析失败,则服务不可访问,即使它们可能表现得运行正常。

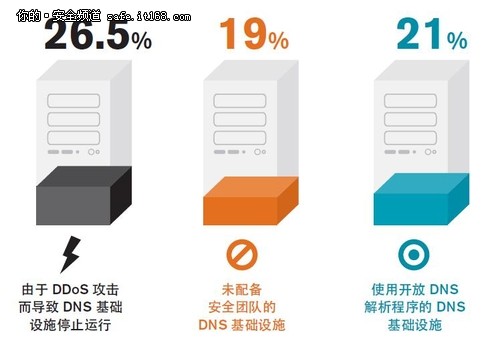

提供 DNS 服务的 WISR 受访者中有稍多于四分之一的调查者于调查期中在其 DNS 基础设施上遇到过影响客户的DDoS攻击,与上一年中 12% 的受访者相比有了显著提高。攻击者知道许多组织升级了其防御措施,正在寻找使他们可以实现其目标的漏洞。以某个域的权威 DNS 服务器为目标便是这样一种方法。

提供 DNS 服务的 WISR 受访者中有大约 19% 指出,其组织中没有正式负责 DNS 安全的安全组(请参见下图)。组织应尽可能确保其服务提供商充分保护其 DNS 基础设施免受攻击。DNS 服务器经常是针对组织的间接攻击的目标,不过也可以用作武器。

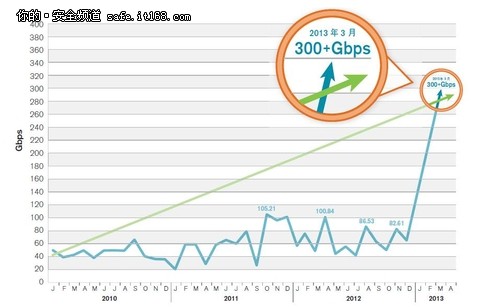

一种称为 DNS 反射/ 放大的 DDoS 攻击对依赖于 Internet 是否存在的组织构成日益严重的威胁。例如,请考虑对 Spamhaus 进行的最近攻击,Spamhaus 遭受了非常巨大的流量大约 300 Gbps 的 DNS 反射/ 放大攻击。

DDoS 攻击大小峰值(2012 年 1 月 – 2013 年 3 月)

DNS 反射/ 放大攻击包括攻击者向 Internet 上的开放 DNS 解析程序发送小型 DNS 查询,从而将查询的源 IP 地址伪装成目标攻击受害者的 IP 地址。该查询经过巧妙设计,可导致 DNS 服务器发出大型响应。事实上,响应比初始查询要大许多倍,可放大攻击流量。通过使用多个客户端计算机(僵尸程序)向多个开放 DNS 解析程序发送查询,攻击者可以从广泛分布的源生成非常巨大的恶意流量。

当前的企业应采取以下措施来保护其关键 DNS 基础设施:

• DNS 服务器应使用特定用途的 IDMS 解决方案(如本文前面所述)进行保护。

• 应采用服务提供商或基于云的 DDoS 缓解来应对大容量 DDoS 攻击。

• 运营安全团队应负责在 DNS 基础设施上监视流量以及检测和缓解威胁。

• 运行开放解析程序的组织应针对在这些服务器上实施身份验证机制来采取措施,以限制其暴露情况。

• 外包其 DNS 服务的组织应确保其服务提供商采取了这些措施。

Arbor 的 ATLAS 系统是少有的,因为它是现有的唯一全球范围威胁分析系统。ATLAS 利用 Arbor 的服务提供商客户群体、Arbor 安全工程和响应团队 (ASERT) 以及与安全社区中其他组织之间的关系,来整理和关联与当前安全威胁和 Internet 流量模式有关的信息。截止至 2013 年 6 月,已有 270 个 ISP 客户选择加入 ATLAS,同意共享匿名流量和攻击数据。撰写本文之时,Arbor 的 ATLAS 系统监视 45 Tbps 以上的 IPv4 流量,从而可提供针对全球威胁局势的独特见解。