【IT168 评论】为配合新一轮的春运工作,新版中国铁路客户服务中心12306网站1个月前正式上线试运行。不过,就在上线第一天(2013年12月6日),就曝出12306网站因串号问题泄露用户信息漏洞,第三方漏洞平台乌云网又再曝出12306某接口CDN问题导致用户信息泄露。漏洞发现者指出,12306网站漏洞泄露用户信息,可查询登录名、邮箱、姓名、身份证以及电话等隐私信息。另一个漏洞的发现者也曝出“新版12306网站存在多个订票逻辑漏洞”,该漏洞可能导致后期订票软件泛滥,造成订票不公。

“春运回家路漫漫,一票难倒英雄汉”,这是每年准备回家过年人们的真实写照。每年的春运,各路人马使尽混身解数,争取拿到回家火车票。今年是12306网站开放的第三年,购买手段和实名制的推出,很大程度上解决了一部分人买票难的问题,但是就在今年新版12306上线的第一天,就曝出安全漏洞,自春运开始,该网站的PV就远远高于第二名互联网厂商。不免被技术宅的网友们狠狠的吐槽了一把。12306不仅仅买张回家的车票难,对于注册在网站上的个人信息,包括电话、身份证信息的防护手段几乎为零。

笔者作为一名信息安全行业从业者,自然回想到这件事为何会发生?会想到采取何种手段可避免此种明显漏洞?首先,我们来分析一下12306网站第一天上线,就发生串号的问题。此问题的根本的原因在于程序设计问题,程序设计问题只有程序员才能去彻底解决。而对于即将上线的大型网站,考虑到安全性、稳定性,最好寻求第三方源代码审计服务, 源代码审计其实就是检查源代码中的缺点和错误信息,分析并找到这些问题引发的安全漏洞,并提供代码修订措施和建议,从而在系统开发阶段/运维阶段进行深入的问题查找和消灭过程。而类似12306网站第一天上线就串号泄露隐私的漏洞极有可能会在上线前及时修复。对于乌云网曝出的12306某接口CDN问题,而导致12306网站用户的邮箱、姓名、身份证以及电话等隐私信息,实际上归根究底是数据库的隐私数据造成了泄密。

笔者信息安全从业者,自然听说过不少数据库安全防护方面的产品,如常见的数据库审计类产品、数据库访问控制产品、数据库加密与加固的产品。数据库审计类产品是一种事后审计的产品,可在时候经过日志分析审计还原操作行为。数据库访问控制类产品在用户访问数据库时,首先要经过访问控制系统的认证授权,再经过数据库本身的认证,从而能够访问到数据库数据。数据库加密与加固产品可为数据库提供事前预防、事中控制、事后审计的防护措施,通过将数据库中的隐私字段数据进行透明加密存储,授予特定数据库用户、指定IP、特定应用系统才能访问加密后的隐私数据,并且对于隐私数据的修改、编辑等行为进行详细审计。

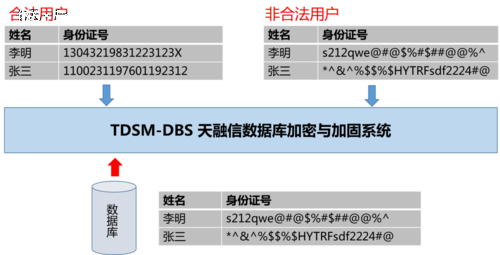

笔者近期研究的TDSM-DBS系统是一款专家级的数据库加密与加固产品。可以全面的为数据库提供安全防护,TDSM-DBS采用了先进的数据库透明加解密技术,并且基于授权访问控制而设计了面向服务的数据库安全防护体系。TDSM-DBS的透明的数据加密有两层含义,一是对应用系统透明,即用户不需要对应用系统进行任何改动,可透明使用;二是对密文有访问权限合法用户看到的是明文数据,系统自动实现加解密处理,该过程对用户完全透明。TDSM-DBS系统不仅支持国际先进的密码算法,而且支持我国的密码管理机构认定的加密算法,提供可扩展的加密设备和加密算法接口。TDSM-DBS中的安全代理子系统通过与数据库紧密结合,在具备敏感数据防护的基础上,数据库的特性功能也可正常使用。TDSM-DBS的使用效果如下所示:

综上所述,为12306网站只有实施了类似TDSM-DBS一样的数据库加密与加固系统,就可以保证即使未实施其他安全措施,存储网络安全漏洞的情况下,数据库中的隐私数据依旧可以安枕无忧。