【IT168 评论】随着移动互联网的快速发展,面临的安全威胁和挑战越来越多,在最新的《McAfee Labs威胁报告: 2016年6月》季度威胁报告中,介绍了5000 多个移动应用程序安装包中发现了应用合谋现象。针对相关问题,IT168记者采访了英特尔安全事业部亚太区售前技术和服务副总裁Daryush Ashjari,探讨了相关安全威胁话题。

▲英特尔安全事业部亚太区售前技术和服务副总裁Daryush Ashjari

安全创新两级分化

IT行业的快速发展,背后创新功不可没,创新也是企业生存的血液和不断成长的源泉,创新的力量推动着任何行业的各个企业保持创新能力,保持行业的领导力。Daryush Ashjari表示,“随着市场的快速变化,市场出现了两股力量,一股力量是正义创新,希望通过技术创新驱动世界变革,而另外一股力量是黑暗的力量,不遵从任何规则,不遵从行业规则,不遵从法律规定,没有合规性的要求,甚至不受政府监管,这样的话他们在发展技术和创新的时候,并不会百分之百做到正确的选择。

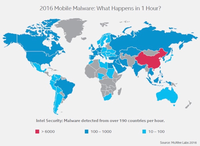

迈克菲针对这些黑暗力量的观察,得出了三个关键点,第一个是移动应用程序合谋,这算是一种新兴的新攻击方式。根据迈克菲实验室的报告显示,高达5000多个应用程序的安装包里面,是会带有一些用于恶意目的的内容。如果单独看每个应用程序,并不会发现什么问题,但是当它们在同一台移动设备上运行并共享信息时,可能就会产生恶意行为。

第二个,”哈希“加密不再安全,McAfee Labs 建议各个企业在许多情况下不要使用。 SHA-1 攻击在理论上存在可能性,但是迁移需要大量的时间。软件行业有很多企业已经制定了停止支持 SHA-1 的计划,某些最严重的安全漏洞可能通过它被利用。如果有企业还没有计划迁移使用较旧哈希函数的系统,现在正是制定计划来避免未来的安全问题的时机。

第三个,Pinkslipbot死灰复燃,尽管在 2007 年发现该恶意软件在流行,它背后的团体每隔数月就会在发布新版本之前通过添加增量更新来维护代码库。通过 Pinkslipbot 窃取的数据可让攻击者确定受感染的机器以及相应组织和人员的确切位置。从12月至今年第1季度末,检测到了4200多个不同的Pinkslipbot 二进制文件。攻击者可向第三方出售该信息(尤其是在知名组织被感染时)并在第三方付款后将目标恶意软件下载至受害机器。一如既往,Intel Security 建议您确保防恶意软件签名为最新状态,以抵御 Pinkslipbot和其他威胁。也可创建自定义访问规则,防止 Pinkslipbot 与其控制服务器通信。

前后夹击 迈克菲推出安全防御周期(TDL)

对于网络安全行业危机,Daryush Ashjari也指出,安全行业还面临着安全人才缺失,62%的企业从事安全相关的员工是人员不足,那么企业如何部署新的架构来提升整个运营和操作的效率;企业部署过多安全技术,带来管理难题,有的企业甚至部署50多种技术;随着移动终端快速发展,到2020年每个人同时使用的终端设备将会高达20个,安全威胁系数大大增加。

面对这些威胁,Daryush Ashjari表示,英特尔安全事业部的战略是安全防御周期(TDL),这是一个自动化和统一系统的威胁防御周期战略,第一层保护层,我们用世界最顶尖,非常先进的保护技术来杜绝以及把这些恶意的力量阻挡在我们的大门之外;第二层叫做监测,对于恶意的行为通过了第一层的保护层。需要迅速将其监测出来;第三层叫做修正,找到问题所在,采取相关的修补和补救措施,以保证我们的系统恢复到原来的安全规模和安全的状态。

总结:对于英特尔安全的TDL战略落地,将会携手合作建立一个优化、可持续的防御体系,针对不同地区将会进行差异化设计,旨在更好的本地化落地,同时在情报威胁共享方面,McAfee Labs建立了信息共享和分析组织(ISAO)标准机构,它受特许确定了一套自愿性标准或指导方针,用于ISAO的创建和应用,并在政府机构之间分享威胁情报,希望形成更加统一的共享联盟。