【IT168 评论】关注网络安全的朋友今天可能被这样一条新闻所吸引,那就是WAP2安全协议被黑客“攻陷”,一时间人心惶惶。纷纷对自家WiFi产生质疑,事件曝光后,各大厂商都纷纷发声。微软表示早在10月10日就对改漏洞进行了封堵,谷歌也表示将尽快进行相关修复...

而作为专注安全和WiFi行业的新华三也来“蹭热点”,在事件发生后发表了关于“WPA和WPA2密钥重装攻击漏洞”的相关说明,其内容整理如下:

简要说明:

2017年10月16日,一篇标题为“Key Reinstallation Attacks:Forcing Nonce Reuse in WPA2”的研究论文在业界公开发表。论文中讨论了WPA和WPA2协议中影响会话密钥协商的漏洞。这些漏洞可能导致在无线客户端或无线接入点上重新安装成对临时密钥,组密钥或完整性密钥。研究人员利用这些漏洞可以针对WPA/WPA2协议进行秘钥重装攻击,借此破解WPA/WPA2加密协议并入侵对应的网络,影响恶劣。

本次漏洞涉及的用户数庞大,新华三作为中国企业级WLAN领军者,对此次漏洞的潜在影响高度重视,一直密切跟踪事态的进展,并在第一时间对公司已发布的企业级WLAN产品和相应软件进行了严格缜密的审计和风险评估,最终确认本次漏洞对新华三销售产品无影响,请客户放心。

下面是详细的攻击介绍实例:

攻击细节:

(WEP:Wired Equivalent Privacy—“有线等效加密”)

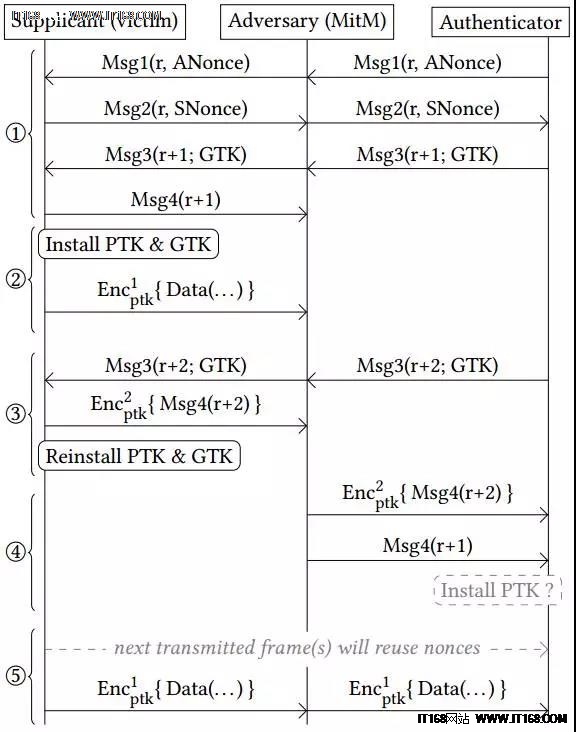

本次攻击主要针对WPA/WPA2协议的四次握手(4-Way Handshake)发起。如当客户端希望加入受保护的无线网络会先执行四次握手动作,这其中就被用来证实客户端及访问者拥有正确的入网凭证。

划重点:攻击者可以操控并重放加密握手信息,以此诱骗受害者重装已经在使用的密钥。当受害者重装密钥时,诸如Nonce和Replaycounter就会被重置为初始值。如此一来,同一个加密秘钥可能会使用已经使用过的随机数值,从而导致在加密数据包时重复使用秘钥流。这样该秘钥就可被用于利用用一个随机数进行消息解密。

攻击实例:

客户端一般会在接受到Message3时安装密钥并回应Message4。密钥安装后,后续的数据报文会使用密钥进行加密传输。但是出于网络健壮的考虑,AP在无法及时收到Message4消息的情况下一般会重传Message3。

在具体攻击中,中间人可以进行Message4消息的拦截,这样客户端会多次收到Message3消息,而客户端每收到一次Message3时都重装相同的加密密钥,并重置Nonce和Replay counter。

结论:

从本次公布的漏洞来看,攻击主要针对客户端。攻击者通过诱导客户端加载当前正在使用的密钥的方式来实现报文窃听和注入,并借机实施中间人攻击。处置措施上需要客户端及时更新操作系统驱动来规避。新华三的无线产品作为普通来AP使用时(作为四次握手的authenticator)不受该漏洞影响。当新华三的无线产品用作MESH或者Client模式时(作为四次握手的supplicant),经过反复的分析论证和实际测试,由于采用了自主研发的Comware平台,密钥装载机制不存在该漏洞,确认该攻击手段仍然无效,用户可以放心使用。