Cisco Talos研究人员在Microsoft为macOS开发的应用程序中发现了八个漏洞。这些漏洞可能允许攻击者向Microsoft应用程序中注入恶意库并窃取权限,进而访问麦克风、摄像头和屏幕录制等敏感资源,可能导致数据泄露或权限提升。

研究人员分析了基于透明度、同意和控制(TCC)框架的平台权限安全模型的可利用性。

Talos发布的报告中指出:“我们在macOS的多个Microsoft应用程序中发现了八个漏洞,黑客可以利用这些漏洞,通过现有应用权限绕过操作系统的权限模型,而无需向用户请求任何额外验证。如果攻击成功,黑客可以获得受影响的Microsoft应用程序已被授予的任何权限。”

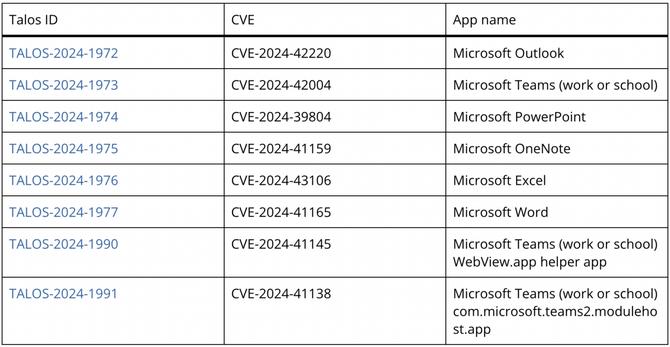

尽管存在这些风险,Microsoft认为这些问题风险较低,并拒绝修复,理由是某些应用程序需要允许未签名的库以支持插件。Talos提供了这些漏洞的列表,并附带了相应的Talos ID和CVE。

以下是需要解决的漏洞列表:

macOS上的透明度、同意和控制(TCC)框架要求应用程序在访问联系人、照片或位置等敏感资源之前获得用户明确同意。虽然开发者可以选择多种权限,但最强大的权限保留给Apple自己的应用程序和系统二进制文件。当应用程序请求访问资源时,会触发一个权限弹出窗口以供用户批准。

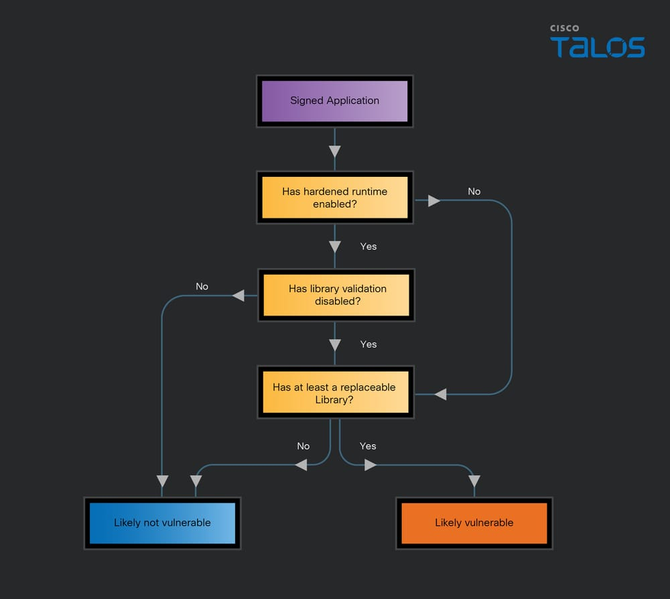

研究人员专注于通过注入恶意库来利用macOS应用程序,从而滥用其他应用程序的权限。一种称为Dylib Hijacking的技术允许将代码插入到正在运行的应用程序中。尽管macOS的强化运行时等特性旨在防止此类攻击,但如果成功,注入的库可以利用原始应用程序被授予的所有权限,并代表其执行操作。

用户授予的权限被记录在TCC数据库中。

报告继续指出:“一旦用户做出选择,来自‘恶意应用程序’的任何未来与摄像头相关的请求都将由数据库中记录的决定来管理。这个系统有效地使用户能够控制和了解应用程序打算执行的隐私敏感操作。必要的用户交互使用户能够防止恶意应用程序执行敏感操作,如录制视频或拍照。”

专家指出,TCC模型并非万无一失。如果具有提升权限的可信应用程序被攻陷,它可能会被操纵以滥用其权限,从而在用户不知情的情况下执行未授权操作,如录制。

研究人员注意到,Microsoft的多个macOS应用程序使用了强化运行时以增强安全性,但它们也依赖于存在风险的com.apple.security.cs.disable-library-validation权限。强化运行时可防止库注入,并使用沙箱保护数据,但攻击者可以使用恶意软件来攻陷特定应用程序,假设其权限和权限。当应用程序从可操纵的位置加载库时,会出现这种风险,允许攻击者注入库并运行任意代码,利用应用程序的权限。并非所有沙箱应用程序都同样易受攻击;特定的权限或漏洞会增加易感性。

分析重点关注了两组Microsoft应用程序:第一组是“Microsoft Office应用程序”,包括Microsoft Word、Outlook、Excel、OneNote和PowerPoint,这些应用程序存在共同的漏洞。第二组是“Microsoft Teams应用程序”,包括主要的Microsoft Teams应用程序及其辅助应用程序:WebView.app和com.microsoft.teams2.modulehost.app组成。由于辅助应用程序和特定功能,这组应用程序存在独特的漏洞。专家们证明了这些应用程序的脆弱性,并描述了这些问题的潜在影响。

macOS上易受攻击的Microsoft应用程序允许攻击者在没有任何用户提示的情况下,利用应用程序的所有权限和重复使用权限。Microsoft使用com.apple.security.cs.disable-library-validation权限来支持“插件”,但根据Apple的说法,这应仅允许加载第三方签名的插件。然而,Microsoft的macOS应用程序主要使用基于Web的“Office加载项”,这引发了关于是否需要此权限的担忧。研究人员警告说,通过禁用库验证,微软可能绕过了macOS的强化运行时安全性,使用户面临不必要的风险。

报告总结道:“我们以微软应用程序为案例进行了研究。这些应用程序都启用了强化运行时,并附带了com.apple.security.cs.disable-library-validation权限。微软认为,这些问题风险较低。”然而,在我们报告的八个应用程序中,以下四个已被微软更新,不再拥有com.apple.security.cs.disable-library-validation权限,因此不再容易受到我们描述的情景的攻击:

●Microsoft Teams(工作或学校)主应用程序

●Microsoft Teams(工作或学校)WebView.app

●Microsoft Teams(工作或学校)com.microsoft.teams2.modulehost.app(现已更名为Microsoft Teams ModuleHost.app)

●Microsoft OneNote

然而,其余四个应用程序仍然存在漏洞:

●Microsoft Excel

●Microsoft Outlook

●Microsoft PowerPoint

●Microsoft Word

这些容易被攻击的应用程序为攻击者敞开了大门,使他们能够利用所有应用程序的权限,并在没有用户提示的情况下重用应用程序已被授予的所有权限,从而有效地充当攻击者的权限代理。