高通警告称,其DSP服务中的产品存在20个缺陷,包括一个潜在的零日漏洞,该漏洞影响多个芯片组。

高通已解决其产品中的20个漏洞,其中包括一个被追踪为CVE-2024-43047(CVSS评分7.8)的潜在零日漏洞。

该漏洞源于一个使用后释放(use-after-free)错误,可能导致内存损坏。

该零日漏洞存在于数字信号处理器(DSP)服务中,影响数十个芯片组。

DSP内核提交信息指出:“当前,DSP使用未使用的DMA句柄fds更新头部缓冲区。在put_args部分,如果头部缓冲区中存在任何DMA句柄FDs,则释放相应的映射。但是,由于头部缓冲区在未签名的PD中暴露给用户,用户可以更新无效的FDs。如果此无效FD与任何已在使用的FD匹配,则可能导致使用后释放(UAF)漏洞。”其解决方案是:“为DMA FDs添加DMA句柄引用,并且只有当找到引用时,才会释放FD的映射。”

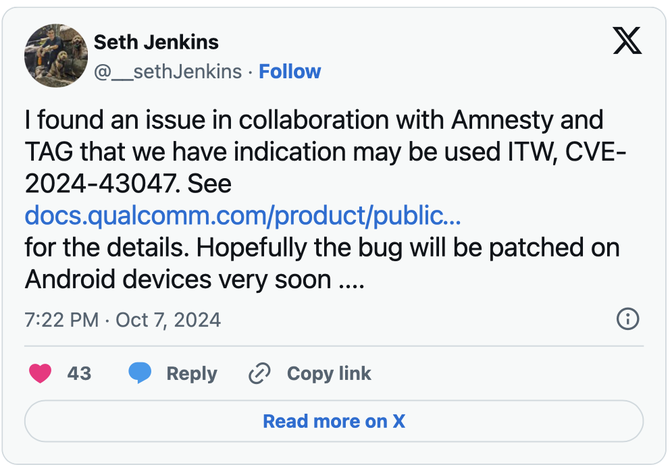

该漏洞由来自谷歌Project Zero的网络安全研究员Seth Jenkins和国际特赦组织安全实验室的Conghui Wang报告。Jenkins建议尽快在Android设备上解决该问题。谷歌威胁分析小组声称,CVE-2024-43047可能正受到有限且有针对性的利用,Wang也证实了存在实际攻击活动。

高通公司的公告称:“谷歌威胁分析小组有迹象表明,CVE-2024-43047可能正受到有限且有针对性的利用。我们已向原始设备制造商(OEM)提供了针对受影响的FASTRPC驱动程序的补丁,并强烈建议尽快在受影响设备上部署更新。有关特定设备补丁状态的更多信息,请联系您的设备制造商。”

研究人员尚未公布利用CVE-2024-43047漏洞的攻击详情,但报告该漏洞的组织因调查与商业间谍软件供应商相关的网络攻击而闻名。

受该漏洞影响的芯片组包括:

FastConnect 6700、FastConnect 6800、FastConnect 6900、FastConnect 7800、QAM8295P、QCA6174A、QCA6391、QCA6426、QCA6436、QCA6574AU、QCA6584AU、QCA6595、QCA6595AU、QCA6688AQ、QCA6696、QCA6698AQ、QCS410、QCS610、QCS6490、Qualcomm® Video Collaboration VC1 Platform、Qualcomm® Video Collaboration VC3 Platform、SA4150P、SA4155P、SA6145P、SA6150P、SA6155P、SA8145P、SA8150P、SA8155P、SA8195P、SA8295P、SD660、SD865 5G、SG4150P、Snapdragon 660 Mobile Platform、Snapdragon 680 4G Mobile Platform、Snapdragon 685 4G Mobile Platform(SM6225-AD)、Snapdragon 8 Gen 1 Mobile Platform、Snapdragon 865 5G Mobile Platform、Snapdragon 865+ 5G Mobile Platform(SM8250-AB)、Snapdragon 870 5G Mobile Platform(SM8250-AC)、Snapdragon 888 5G Mobile Platform、Snapdragon 888+ 5G Mobile Platform(SM8350-AC)、Snapdragon Auto 5G Modem-RF、Snapdragon Auto 5G Modem-RF Gen 2、Snapdragon X55 5G Modem-RF System、Snapdragon XR2 5G Platform、SW5100、SW5100P、SXR2130、WCD9335、WCD9341、WCD9370、WCD9375、WCD9380、WCD9385、WCN3950、WCN3980、WCN3988、WCN3990、WSA8810、WSA8815、WSA8830、WSA8835

此外,高通还修复了WLAN资源管理器中一个被追踪为CVE-2024-33066(CVSS评分9.8)的关键性输入验证不当漏洞。