勒索软件是影响较为严重的网络攻击之一,个人和企业深受其害,并继续沦为这种攻击方式的受害者,这并非新现象,就像疫情不会凭空出现一样,勒索软件也不会凭空出现,通常有迹可循。

勒索软件攻击实际上是攻击周期的最后一个阶段。据美国网络安全与基础设施安全局(简称“CISA”)《MS-ISAC勒索软件指南》报告称,在一些情况下,勒索软件部署只是网络入侵的最后一步,旨在混淆掩饰前面的入侵后活动。

此外,当我们查看MITRE ATT&CK®对抗战术和技术知识库时,发现其对“前兆恶意软件”(precursor malware)的解释为:勒索软件感染可能表明之前未成功化解的网络入侵。举例说明,假设初始访问(TA0001)因零日漏洞而未被检测出来,前兆恶意软件(TA0008)通过企业网络和设备横向传播,在勒索软件包部署之前提取访问权限(TA0004)。

当企业被感染时,一些迹象表明恶意软件感染已经出现了几个月,在某些情况下,勒索软件攻击前三个月就会显露出一些迹象。安全人员可能会看到一些异常活动,假设他们已经通过防火墙或端点检测和响应(EDR)代理检测并屏蔽了勒索软件。但是,这也可能仅仅是恶意软件攻击的前兆,后续也许会有更严重的破坏活动。

与此同时,安全团队可能还会收到大量毫不相关的警报,从而促使其更关注这些警报而不是前兆恶意软件。警告信号往往隐藏在攻击活动的不同阶段。如果我们能够全面地查看前兆信息,就会有更大的机会及早发现勒索软件。以下是基于风险识别恶意软件前兆信息的几个步骤:

1、确认企业的关键资产,评估面临的网络安全风险

尽管首席技术官(CTO)或首席信息安全官(CISO)了解技术原理,但也需要了解企业运作及关键的资产,这些资产可能是信息、应用软件、流程或支持企业日常运营的任何东西。我们需要明确实施网络安全工具的最终目标——保护资产,并确保其机密完整性和可用性。此外,网络安全专业人员需要结合资产的重要性来评估风险。一旦网络安全领导者确定什么对企业最重要,就可以评估这些资产面临的网络安全风险。

2、将MITRE ATT&CK®战术与网络安全框架(CSF)相对应

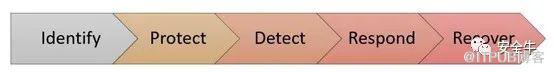

图1. 网络安全框架

一旦我们知道了要保护什么,就可以将基于风险的识别方法运用于攻击链的每个步骤。为此,我们需要网络安全框架(Cybersecurity Framework,简称“CSF”)。该框架由美国国家标准与技术研究所(NIST)制定,旨在为大大小小的企业提供具有成本效益的安全性,是企业可以用来保护其数据的一系列最佳实践。

企业确保CSF目标与实际网络威胁相一致的一个重要方法是利用MITRE的ATT&CK评估,这套评估模拟了针对市面上主流网络安全产品的对抗性战术和技术,然后将信息提供给行业最终用户,查看产品实际表现如何、与组织的安全目标是否一致。该框架针对攻击的每个阶段运用适当的ATT&CK技术,已成为一种持续性评估,可以帮助企业及时衡量环境中的风险,并找到相应的缓解响应措施。

此外,我们需要了解网络攻击是个过程,这一系列活动必须以适当的顺序加以执行,有特定的持续时间和地点。例如,勒索软件是网络攻击的结果。如果我们可以在此之前阻止其中一个步骤,就能防止勒索软件攻击。

3、执行零容忍政策

企业以前关注的焦点集中于攻击者窃取信用卡号码和黑客活动,现在其关注点聚焦于勒索软件,这种威胁也许会持续很长时间。为应对这种持续性威胁,政府需加强宣传教育,并提供资源以指导企业,杜绝助长这种威胁的犯罪活动和经济动因。

同时,私营企业应侧重于缩小攻击面和做好综合安全运营的基本面上。这包括:

•了解企业环境中有什么资产(增强可见性)

•确保一切配置正确(安全态势管理)

•管理漏洞和打补丁

•限制访问(微隔离更好)

•制定事件响应计划

建议企业处理好小问题(警报/事件),以免受到灾难性攻击。找到隐蔽风险并非易事,应对这种情形的更好方法是改变理念,从原来阻止所有攻击,变成假设感染是不可避免的,执行零容忍政策,这样一来,企业可以让所有安全措施协同发挥功效。