网络攻击正威胁着越来越多企业的业务安全,迫使企业不断追加在网络安全建设上的投入。

但很多企业悲观地发现,在面临真正有威胁的网络攻击时,那些基于边界构建、成本投入巨大、管理复杂的网络安全防护体系形同虚设,几乎无法发挥预期的防护效果。

被动防御失效,那就在网络攻击发起之时进行检测并快速响应,这是目前网络安全行业应对新型高级威胁的主流做法,综合利用威胁情报、行为检测、关联分析甚至AI技术在第一时间检测并识别出威胁,然后根据威胁特点采取相应的遏制措施,如切断网络、删除进程、封禁主机/终端等。在这之中,拦截“恶意反连”是最简单有效的遏制手段之一。

什么是恶意反连?

当恶意软件入侵企业内网后,会首先向C2服务器发起通信连接,这就是恶意反连。

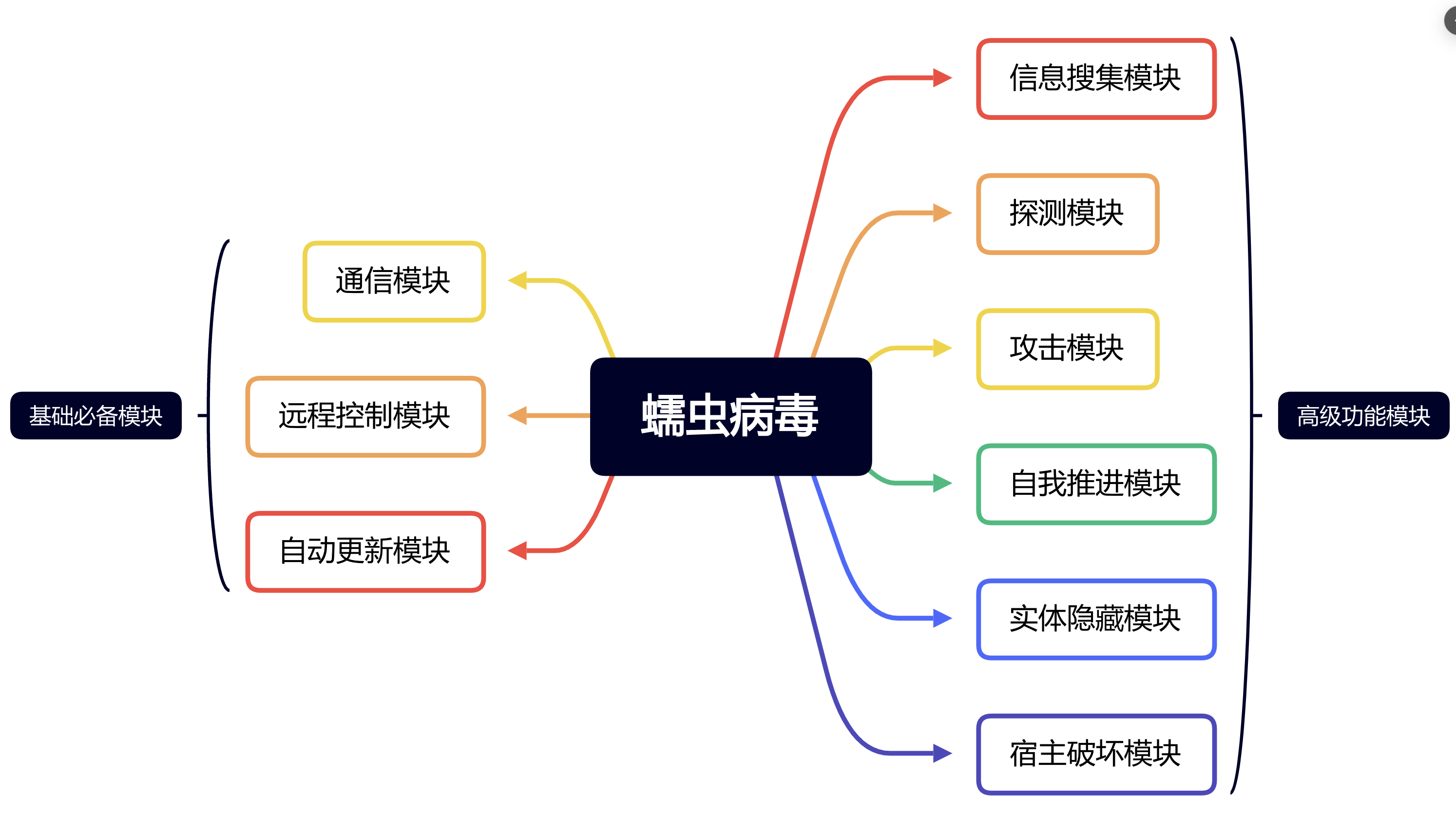

以大名鼎鼎的WannaCry勒索病毒为例,WannaCry本质是蠕虫病毒,但利用了NSA泄露的“永恒之蓝”等漏洞进行入侵,在短时间内就席卷全球。如果从架构角度看,蠕虫病毒本身集成了多个功能模块,并有基础必备模块和高级功能模块之分,下图展示的就是一个典型蠕虫病毒中的功能模块:

基础必备模块几乎是所有新型威胁都具备的功能模块,主要提供通信、控制和更新功能,只要具备这三个模块,就能实现恶意软件与C2的通信,然后执行下一步动作,比如:

1. 让被控终端或服务器下载新的恶意软件;

2. 让已经感染恶意程序的终端或服务器下载新的模块(如高级功能模块);

3. 让恶意程序采集终端信息上报至黑客C&C服务器;

4. 让被控终端/服务器对外攻击(扫描、探测)。

而通过这三个基础必备模块加上若干高级功能模块,攻击者可以组合出具备多种功能的恶意软件,比如WannaCry勒索病毒可以看做是这三个模块与漏洞利用、加密程序的组合,挖矿木马则是这三个模块与挖矿模块的组合。在实际攻防中,为了对抗杀软等安全产品,达到内网横向移动等目的,攻击者还会增加隐藏模块、探测模块、信息收集模块等。

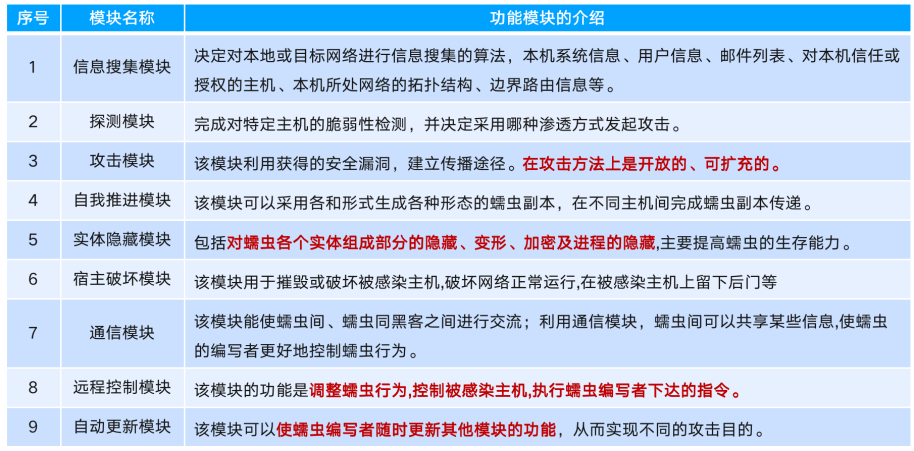

蠕虫病毒中不同功能模块所具备的不同功能

恶意软件与C2服务器之间的通信就是恶意反连,是恶意软件与攻击者联系的纽带,一旦这个纽带建立,就意味着这台主机/终端失陷,后续攻击接踵而至:内网蔓延、加密勒索、挖矿、窃取账号密码、盗取数据……一旦企业安全管理员“斩断”了这条纽带,一切动作都会戛然而止,能够切实有效地阻断攻击。

如何“斩断”恶意反连?

恶意软件与C2服务器建立连接,有且仅有两种方式:一是直接用IP地址;二是用域名(通过DNS将域名“翻译”成IP地址)。数据表明,恶意软件正越来越多使用域名作为通信方式:

• 2016年,Cisco年度安全报告指出,约91.3%的恶意软件使用DNS作为通信手段;

• 2021年,《DNS安全》(PaloAlto)数据,80%以上的恶意软件使用DNS连接C2程序;

• 2022年,微步研究响应团队复盘全年失陷指标(IOC)命中情况的统计数据显示,恶意域名请求占比高达97.3%。

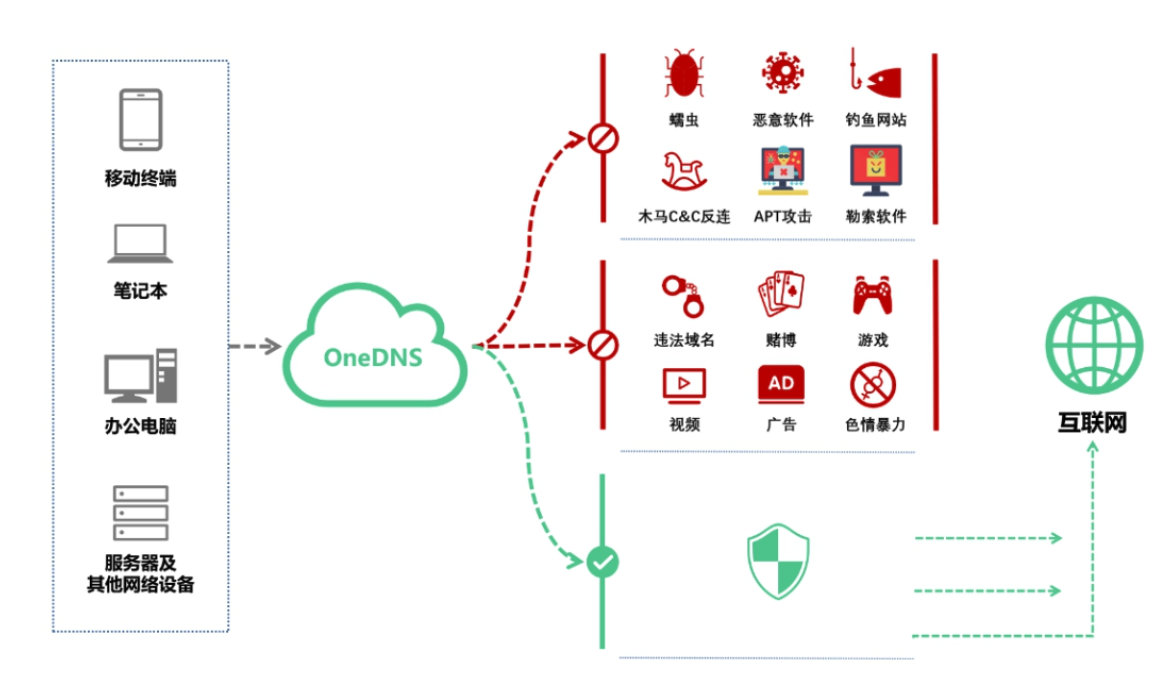

恶意软件通过域名与C2服务器建立连接,必然绕不过DNS服务器。当DNS在进行域名解析时自动拦截恶意反连,就可以达到阻断攻击的目的,这就是微步OneDNS的技术原理:在域名解析时,将域名请求与云端威胁情报库碰撞,检测到恶意反连就直接拦截,反之则正常解析。

OneDNS拦截恶意反连示意图

当OneDNS拦截了恶意反连之后,恶意软件就接收不到下一步指令,也下载不了新的恶意软件或模块;虽然恶意软件仍存在于服务器/终端内,但处于“待激活”状态,不会有下一步动作,不会给企业带来实际的经济损失。利用这种方式,能够非常有效地阻断网络攻击。

不止有效,还要简单!

OneDNS技术原理不复杂,应用起来也很简单:只需对占比仅为2%的DNS流量进行检测,就可阻断97%以上的网络攻击,对企业而言,在部署、使用、管理及运营等方面都能获得“简单”带来的价值:

轻:轻量接入。0硬件成本,仅3步10分钟内完成接入;

准:精准识别。准确度99.99%,Top 100企业客户同款情报库;

稳:稳定运行。9年100%服务无中断运行,经数千家企业验证;

全:全局覆盖。同时支持多种场景,无缝兼容各类操作系统与终端,1个控制台统一管控。

实时检出威胁并自动阻断攻击,是企业最迫切的需求;而定位失陷主机并清除恶意进程,则是企业最头痛的问题。简单有效地阻断攻击,只是OneDNS助力企业办公安全的第一步,在下一篇文章中,将介绍如何利用OneDNS解决恶意进程定位难、处置溯源工作太复杂等难题,敬请期待。