- 嵌入式设备是勒索软件的下一个目标吗?

2021年将被记住,因为这一年勒索软件团伙将注意力转向关键基础设施,尤其是围绕制造业、能源分配和食品生产的公司作为目标。仅仅是Colonial Pipeline的勒索软件就导致了5500英里的管道关闭,因为人们担心对其IT网络的勒索软件攻击会蔓延到控制分配燃料的管道的操作网络。

高博 · 2022-01-29 18:14 - 元宇宙为网络攻击做好准备了吗?

去年3月,元宇宙概念股罗布乐思(Roblox)在美国纽约证券交易所正式上市;5月,Facebook表示将在5年内转型成一家元宇宙公司;8月,字节跳动斥巨资收购VR创业公司Pico……2021年,元宇宙无疑成为了科技领域最火爆的概念之一。虽然它只是一个想法,但发展势头很猛。它结合了增强现实和虚拟现实,是另一种数字现实,人们在其中工作、娱乐和社交,是继互联网之后的一大热门。

高博 · 2022-01-29 18:11 - 能够保护云安全的5个措施

很多企业在保护数据安全和隐私方面的工作,很难跟上新兴科技的发展,在这种情况下,企业会选择上云等途径,实现数据的安全。但是,上云依然不能解决这个问题,如果没有适当的安全措施和风险评估,网络威胁依然会造成风险。

高博 · 2022-01-29 18:05 - 如何用TrojanSourceFinder检测Trojan Source算法漏洞

TrojanSourceFinder是一款功能强大的漏洞检测工具,该工具可以帮助广大研究人员检测源代码中的Trojan Source算法漏洞。

高博 · 2022-01-29 18:01 - 网络安全与自动化威胁情报共享最佳做法

许多组织选择通过多种方式共享网络威胁情报(Cyber Threat Intelligence, CTI)订阅各种信息源,其中包括妥协指标方案(Indicators of Compromise, IOC)。在当前市场上,威胁情报最普遍的使用场景是利用IOC情报(Indicators of Compromise, IOC)进行日志检测来发现内部重要风险。这种方式可以发现传统安全产品无法发现的很多威胁,并且因为这其中大多是已经被成功攻击的操作,所以“亡羊补牢”对于安全运营仍会有较大的帮助。

高博 · 2022-01-29 17:57 - 什么是CDN?CDN的工作原理是怎样的?

CDN的全称是Content Delivery Network,即内容分发网络。CDN是构建在网络之上的内容分发网络,依靠部署在各地的边缘服务器,通过中心平台的负载均衡、内容分发、调度等功能模块,使用户就近获取所需内容,降低网络拥塞,提高用户访问响应速度和命中率。CDN的关键技术主要有内容存储和分发技术。

高博 · 2022-01-21 17:46 - 技术分享 | 常见的DDoS攻击类型及防御措施

据权威数据显示,2021年上半年,全球发生DDoS攻击约 540 万次,同比增长11%%,据估计,2021年整年DDoS攻击次数将创纪录地达到1100万次。其中超百G的大流量攻击次数在上半年就达到了2544次,同比增长50%%以上,大幅高于整体攻击次数的增长幅度。

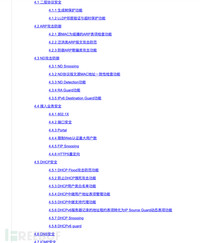

高博 · 2022-01-21 17:36 - 从交换机安全配置看常见局域网攻击

构建零信任网络,自然离不开网络准入(NAC),这就涉及到交换机的一些安全测试,于是有了此文《从交换机安全配置看常见局域网攻击》。

高博 · 2022-01-21 15:54 - 安全运营平台从0到1

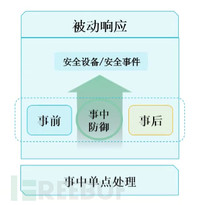

笔者作为某公司的安全开发独自一人负责安全运营平台的开发,经过数个月的折腾以及其他安全同学的合作,目前该平台已经运营了几百个安全漏洞以及一些安全事件,其它一些安全能力也在慢慢地接入中

高博 · 2022-01-21 11:51 - 跨平台恶意后门 SysJoker 行为分析及解码

在恶意软件领域中,能够针对多个操作系统发起攻击的跨平台恶意软件是很多的。2020 年 9 月发现的 Vermilion Strike 就是最新的示例。

高博 · 2022-01-18 16:51 - 回顾:2021年度代表性移动应用安全事件

2021 年,当全世界的目光都聚焦在备受瞩目的供应链攻击时,却忽略了另一个岌岌可危的领域——移动应用。回顾 2021 年,移动应用安全事件频发:从 Amazon Ring 和 Slack 等企业到美国海关和边境保护局( CBP ),全球有接近四分之一的企业组织遭受过移动或物联网数据泄露。以下整理出 2021 年度移动应用代表性安全事件,供读者参考了解。

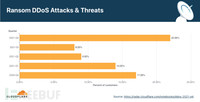

高博 · 2022-01-14 16:06 - 研究显示勒索式DDoS攻击正在成为主流

美国跨国科技企业Cloudflare于1月10日发布的一份报告显示,2021年以来分布式拒绝服务(DDoS)攻击事件数量呈现出爆发式增长,而其中多数攻击为勒索式攻击。

高博 · 2022-01-14 15:52 - 安全态势感知的前世今生

安全态势感知平台其实不复杂,他的出现和演化是紧随的客户的需求和认识发展变化的。现在的安全态势感知已经走过最艰难的迷茫阶段,开始找到了适合自己发展的道路,逐渐的走向成熟,以自己强大的功能赋能客户的网络安全建设。

高博 · 2022-01-14 15:42  如何保护平台即服务 (PaaS) 环境

如何保护平台即服务 (PaaS) 环境一个云计算服务平台(PaaS的),使客户能够构建,安全,操作和管理的在线应用。它允许团队开发和部署应用程序,而无需购买或管理支持他们的 IT 基础设施。

高博 · 2021-12-31 17:59 2022年网络安全行业将如何发展?

2022年网络安全行业将如何发展?网络安全环境一直是动态的。然而,在过去的一年里,凸显出的漏洞和攻击载体将推动2022年的趋势并形成全球对安全的期望。以下是我认为组织领导者和安全专业人员在未来一年应保持警惕的一些关键领域。

高博 · 2021-12-31 10:59- 2021年度IT168技术卓越奖名单:网络安全类

2021年即将结束之际,IT168再次启动“技术卓越奖”评选,由行业CIO/CTO大咖、技术专家及IT媒体三方联合评选,评判标准代表了用户和媒体声音。经过多方评审,评选出极具优势的网络安全企业、产品、解决方案以及数字化转型领军人物,接下面就让我们一起来看一下,今年的“技术卓越奖”奖项都花落谁家

高博 · 2021-12-17 09:39  威胁参与者如何进入 OT 系统

威胁参与者如何进入 OT 系统过去,网络攻击者在很大程度上忽略了操作技术(OT)系统,例如工业控制系统和 SCADA 系统,因为很难获得专有信息,或者 OT 系统未连接到外部网络且数据不易渗透。

高博 · 2021-11-30 22:06 为什么现代网络安全需要人工智能

为什么现代网络安全需要人工智能早在拨号互联网时代之前,当病毒通过受感染的软盘传播时,网络安全就一直很重要。对手与 IT 专业人员之间的战斗不断升级。攻击者会创建新的和不同类型的恶意软件或攻击,IT 团队部署新的或改进的防御类型来保护他们不断增长的数据库存。

高博 · 2021-11-30 21:46 CTO 最具挑战性的安全威胁

CTO 最具挑战性的安全威胁最近一项研究报告显示,59%% 的 CTO 仍然认为人为错误是对其业务的主要安全威胁,此外还有勒索软件 (49%%) 和网络钓鱼 (36%%) 等其他突出问题。尽管认识到了风险,但调查结果表明,还需要采取更多措施来妥善保护公司免受危险,只有 26%% 的公司拥有专门的网络安全团队,只有 50%% 的公司将网络责任外包。

高博 · 2021-11-30 18:04