图解FortinetAPT防御解决方案研讨会

1/24

Fortinet飞塔中国技术总监谭杰: Fortinet公司是一家全球第三大网络安全公司,专注于提供安全方面的解决方案。截止2014年,我们全球的销量是7.7亿美元,从销售额的角度来看,是排在全球第三。

这里我想说的是做安全的话呢,我们认为三个维度是非常重要的,缺一不可。一个就是软件,就是我们这个功能如何能够更加的强大、更加的丰富,能够防御更多的安全威胁,我们有

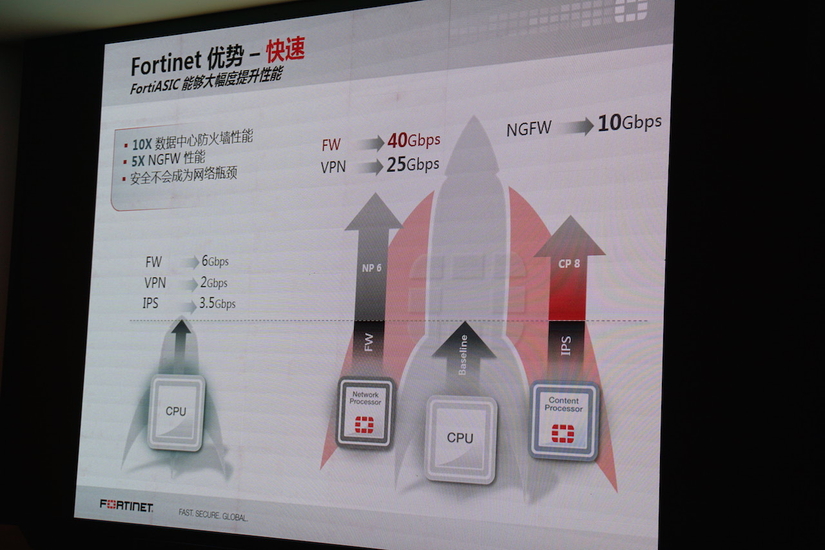

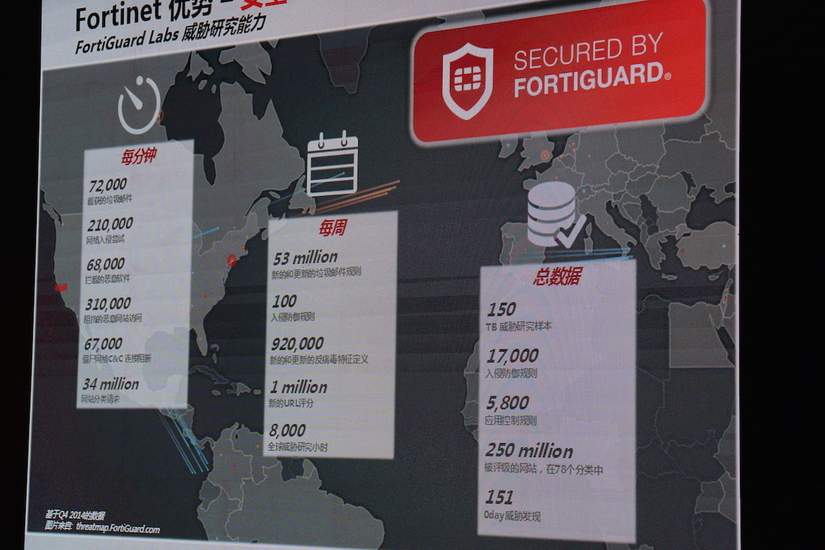

FortiOS,是我们自主开发的整合“网络+安全”的操作系统。第二个是硬件,硬件上我们希望安全不要成为网络的瓶颈,不能影响网络的吞吐、延迟性能,所以我们开发了FortiASIC,定制的专用ASIC芯片,来提升我们所有安全设备的速度。第三个维度是服务,因为安全是一个动态的过程,每天都需要面对新的黑客的攻击,所以我们有一个FortiGuard的云网络,每天甚至每小时都在不断的交互新的安全特征、新的安全知识,给到我们全球的客户,帮助大家在第一时间发现、了解并且防御业界出现的最新的一些安全威胁。所以这样一个三位一体的整体的体系呢,从软件、硬件到服务,我认为是没有短板的。

2/24

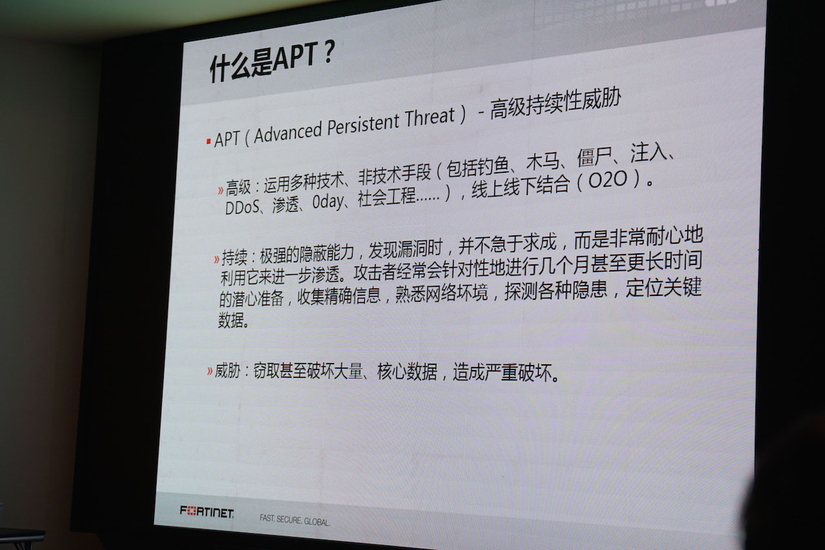

什么叫APT?高级持续性威胁。

1,高级。高级就是说黑客会用多种技术手段、非技术手段(包括钓鱼、木马、僵尸、注入、DDoS、渗透、Oday、社会工程等)进行攻击。

2,持续。APT持续的时间很长,甚至于一年、两年都有可能发生,它在网络里不断的渗透,直到它得到最核心的数据才达到它的目的,这一次攻击才算完成,所以它比较隐蔽、持续。 3,威胁。既然黑客愿意花这么多的时间来做这些攻击,它的要求是非常高的,对我们的网络造成的破坏也是非常严重的,一般遭到破坏之后,丢失的都是最重要的信息和数据,损失都是非常重大的。

3/24

典型的APT过程首先是动作社交分析来找到一个漏洞,找到一个突破点,通过一些钓鱼、木马、病毒之类的手段,进行攻破。中了招之后,这个人的电脑就成了一个僵尸主机了,接下来在网络里不断的渗透,然后窃取到我要的数据。

4/24

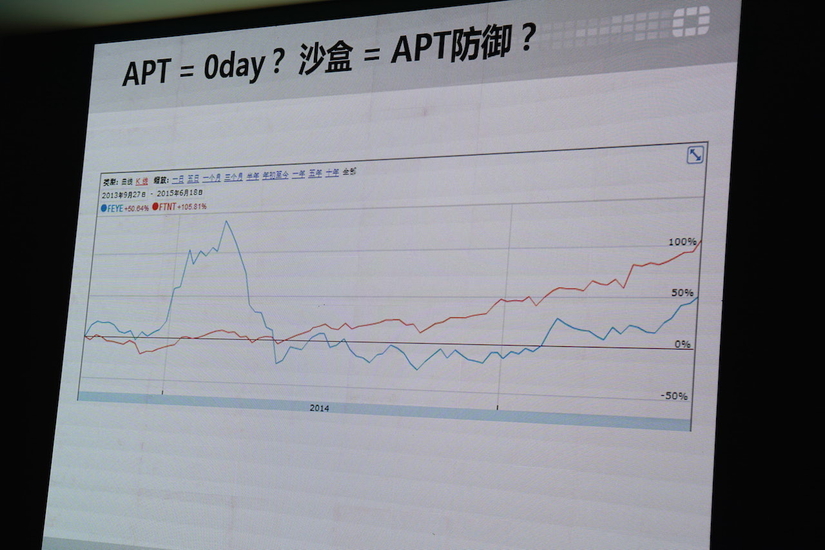

安全误区:有人说APT就等于0day,怎么防御呢?有人说等于沙盒。是这样的吗?实际上沙盒在APT防御当中确实是非常重要的一环,但不是绝对的,就好像我们国家光有核武器是不够的,常规的武器也要做的非常好一样。整个安全防护应该是这样一个体系。

APT综合防御体系分为以下层次:1,严密的访问控制。将网络不断的做隔离、安全域和权限的划分。

2,多层次的威胁防御。刚才我们说了高级持续性威胁,第一个就是高级黑客用的攻击手段有很多,有病毒、木马等,相应的我们安全防御技术也要跟得上。

3,0day的检测。就是刚才我们说到的沙盒,这个也是很有必要的,对未知的威胁,我们要有防御的手段。

4,安全智能。可视化、大数据及各种安全设备之间的集成和联动,使得它们真正形成一个有机的整体。

5,管理。我们需要一些安全方面的教育,这个作用是什么呢?就是防社交工程。刚才我们说了除了技术手段,黑客还会有非技术手段,所以我们需要教我们的用户如何防止这种非技术的社交手段。

5/24

Fortinet认为APT的本质就是一个不断提升权限的刚才,首先我们获得的是一个外围的权限(供应商、合作伙伴、家人、朋友)。下一步是通过一些手段获得普通员工的权限,攻击不断的扩散。接下来是获得管理层权限,最后是获得超级管理员(Root)的权限后,就可以随心所欲、为所欲为了。

6/24

所以我们不仅仅是在边界,我们需要无处不在的防火墙或者是下一代防火墙,最严格应该是达到零信任的这样一个水平。任何两台服务器甚至两台虚拟机之间的访问都应该经过严格的检查和过滤。我们具体来看一下在边界、内网,无论你是有线的交换环境还是无线的数据介入,都需要做安全检查。第二个层面需要做更加严格的身份认证,我们需要有更强大的认证手段来确保拥有权限的访问者才可以获取到这些数据。

具体到哪些方面的部署呢?这里边也做了一些阐述。

1,边界上的防火墙。无论是企业园区网、企业总部的边界还是中小企业、数据中心,都需要做这方面的建设。

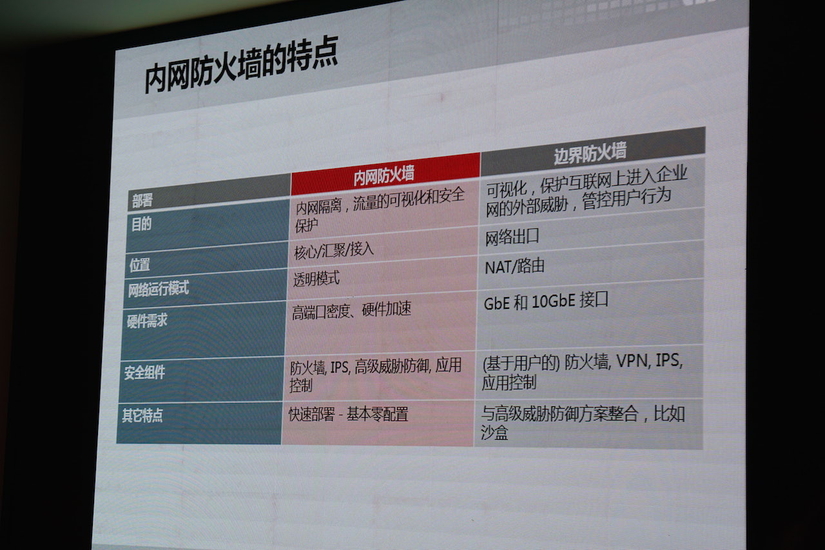

2,内网防火墙。进入到内网之后,实际上我需要划分很多不同的区域,比如说办公网里的话我要对对不同的部门做区域划分、对服务器做区域划分,如果在数据中心的话,做云平台的话我可能要对不同的租户做区分,在每一个租户里面我也要针对应用来做划分。

7/24

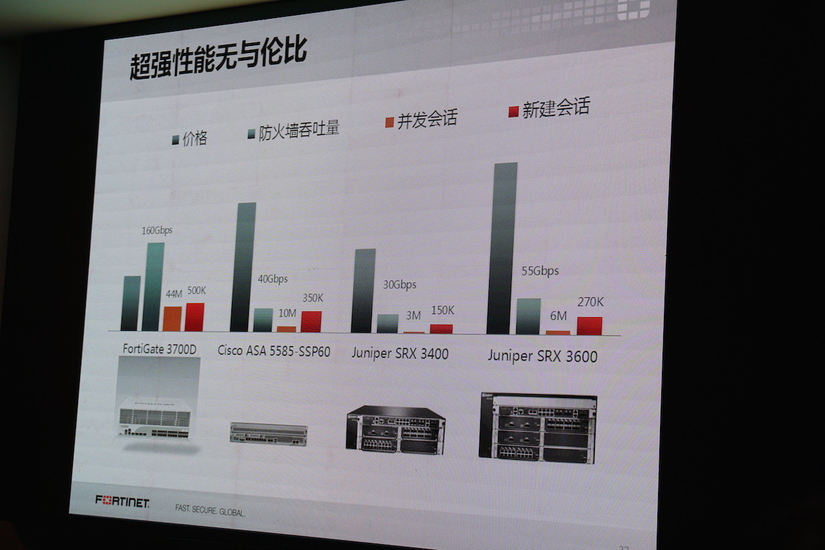

为了解决性能问题,我们不断的来研发我们新一代的ASIC芯片。最新一代的一个小小的芯片就可以达到40G的防火墙吞吐能力,我可以在一个盒子里放很多的芯片,现在我们最多可以放8个这样的芯片,就是320G的性能,所以它足以胜任一个内网防火墙的性能要求。跟同类产品相比,我们各方面的性能都是非常有优势的,就是由于我们比较有特色的ASIC芯片的结构,这在安全业界来说,是比较少有的,大多数的防火墙还都是CPU+软件的这样一个结构。

8/24

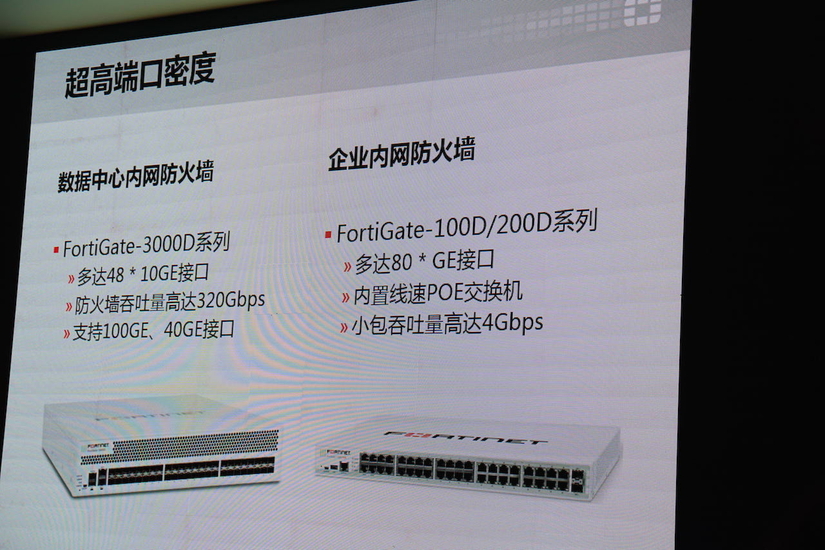

第二是超高端口密度。这也是Fortinet防火墙产品的一个特点。例如,我们内网防火墙可以放在数据中心,这通常可能是一些高端的型号。如FortiGate-3000D系列,多达40*10GE接口,防火墙吞吐量高达320Gbps为,支持100GE、40GE接口。

9/24

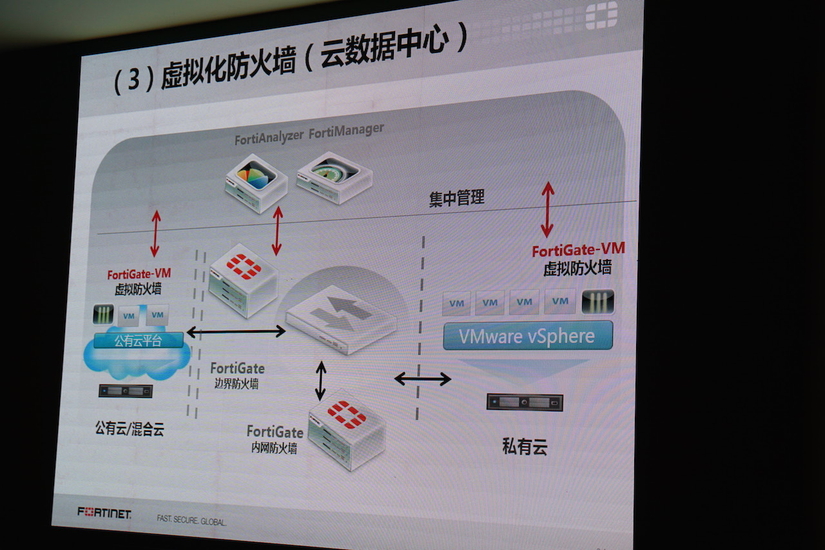

第三,Fortinet在做数据中心建设的时候会用到虚拟化的平台,刚才我们在物理网络里可以用内网防火墙里实现隔离,但是到了虚拟化平台当中,Fortinet希望也做到隔离。这怎么做呢?Fortinet有一系列的虚拟化的防火墙软件,可以运行在虚拟化的平台上。在公有云上,无论你是用的亚马逊的公有云还是微软的公有云,我们都有现成的安全软件可在它上面进行选择,包括我们跟国内的很多公有云平台也有合作。甚至还有SDN的防火墙,在软件定义网络当中,比如我们对惠普SDN网络都有提出了解决方案,同样可以对这些网络和虚拟化的平台做安全保护。

10/24

飞塔在不断的完善这样一个生态,现在主流提到的虚拟化SDN平台,几乎全部都支持。相信这也是未来网络安全发展的一个趋势,Fortinet也会在这方面不断的加大投入。

11/24

将来如果我们的网络真的完全都在虚拟化、在云的平台上跑的话,我们同样可以实现跟现在的物理硬件设备同等级的安全保护水平。

12/24

FortiGate下一代防火墙的界面上呢,我可以统一的对我的有线交换机和无线AP做一个管理,我不需要去登各自的管理界面了,它的操作的简单性和友好性也是非常强的。基于这样的一套体系呢,我就可以把内网继续划分,比如说划分到服务器所在的DMZ区或者说业务部门给划开,员工跟我的合作伙伴、临时的来宾都可以划分开。比如说在无线网里,我可以给他不同的SSID,全部都隔离开了。甚至一些专有的设备,比如说你是一个打印机,都可以接到专门的区域。通过它就可以很好的管控、规范DIOD的行为。

13/24

14/24

同样做一些身份的安全检查之后,才允许访问到公司内网当中去。通过刚才一系列的安全手段,就可以把网络划分的非常严格和细致。

在此之上,结合我们的身份认证体系,本身是一个认证服务器,上面支持各种各样的接口,而且可以给我们的Windows域加上一些双因子认证。同时我们这里有物理令牌,想少拿东西的话也可以是手机上的一个APP,还可以通过短信、邮件的方式把一个动态的口令发过来。这样的话,即使是有黑客渗透到这一步,他没有这样一个动态口令的话,他仍然是无法窃取到我们一些信用卡信息或者是其他核心信息的。这是第一点的严格。

15/24

16/24

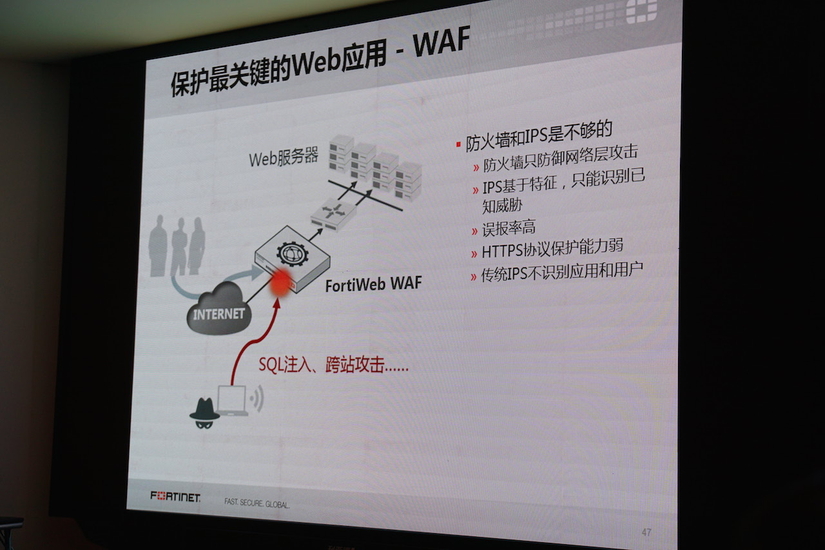

现在我们对提供服务的时候,可能80%的应用接口都是WAF服务器。如果我们在此之前有一个WAF防火墙,可以在这个阶段就把黑客拦截掉。FortiWeb可以在多层次上对Web攻击做一个防御。

17/24

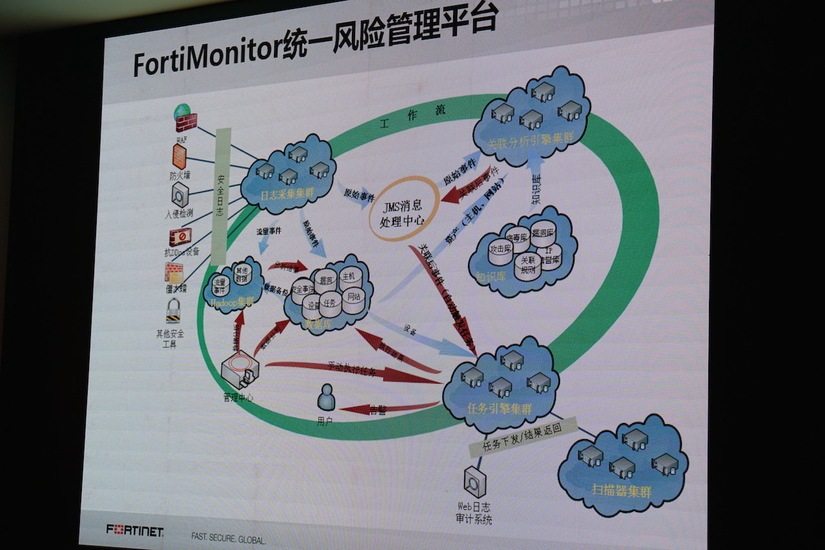

实际上有很多用户的安全产品用的也不少,投资也很多,但是最后还是被APT了。原因是什么呢?这些都是单点的技术,没有形成一个整体,他们至今没有一个合力。就好像我们一个人一样,现在是耳聪目明的,身体也非常的强壮,但是他还需要一个指挥中心、需要一个智慧敏锐的大脑。

18/24

19/24

最后做一个总结,为什么需要Fortinet这样一个整体解决方案?我们有三方面的特点。

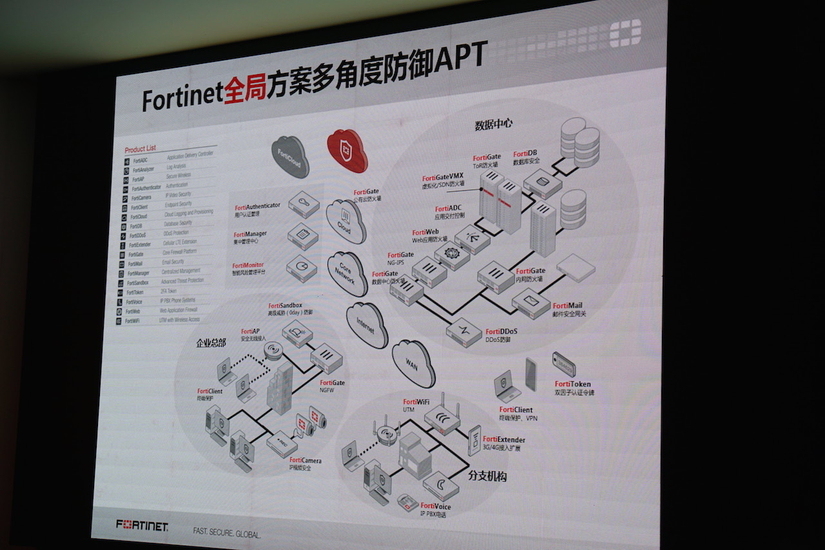

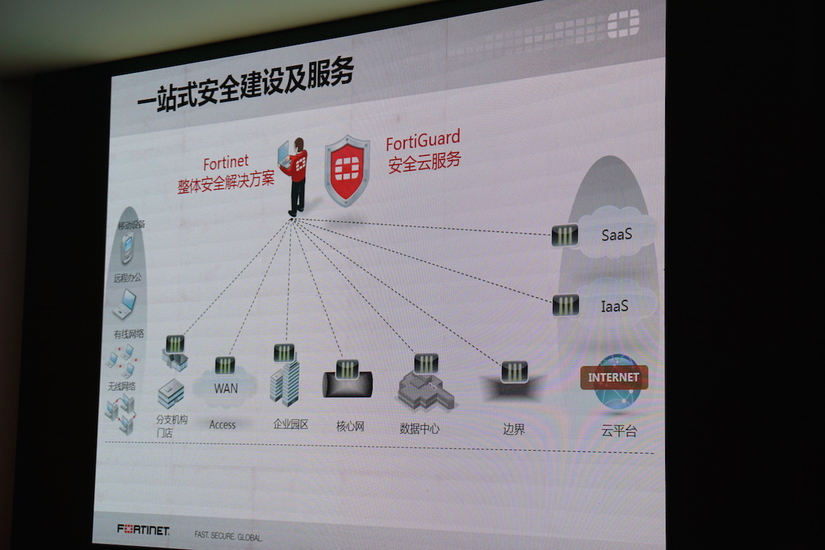

第一,全局,我们多角度的来防御APT的攻击,包括边界安全还是内网安全,我们有内网防火墙、虚拟化的防火墙,有安全交换的解决方案,有安全无线的解决方案。针对特殊应用,我们有WAF可以保护你的应用。Fortinet作为一个整体安全解决方案的供应商,可以给我们的客户提供一个一站式的安全服务体验,所有与安全相关的问题,我们统一了接口,帮你设计一个整体的解决方案,包括后续的管理和运维,无论是责任划分上还是响应速度上都会非常的有帮助。

第二,快速。

第三,安全。刚才我们说了,我们有整体的解决方案,有这么多的安全产品、安全技术,也是因为我们在安全方面建立了强大的研发团队,而且我们不断的在这方面投入资源。

20/24

21/24

22/24

23/24

最后做一个总结,为什么需要Fortinet这样一个整体解决方案?我们有三方面的特点。

第一,全局,我们多角度的来防御APT的攻击,包括边界安全还是内网安全,我们有内网防火墙、虚拟化的防火墙,有安全交换的解决方案,有安全无线的解决方案。针对特殊应用,我们有WAF可以保护你的应用。Fortinet作为一个整体安全解决方案的供应商,可以给我们的客户提供一个一站式的安全服务体验,所有与安全相关的问题,我们统一了接口,帮你设计一个整体的解决方案,包括后续的管理和运维,无论是责任划分上还是响应速度上都会非常的有帮助。

第二,快速。

第三,安全。刚才我们说了,我们有整体的解决方案,有这么多的安全产品、安全技术,也是因为我们在安全方面建立了强大的研发团队,而且飞塔不断的在这方面投入资源。

24/24