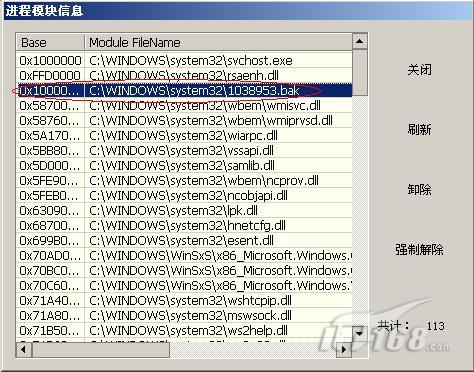

最终果真在模块信息里找到一个非常可疑的模块信息。图6

图6

看到了一个1038953.BAK,之后在该模块上点击鼠标右键弹出一个列表有复制的选项,将这个模块复制保存出来,用文件比较工具将前面复制出来的iasex.dll和这个文件进行比较,发现两个文件是完全相同的文件,毫无疑问,这个文件就是对外连接的木马文件。说到为什么直接就怀疑了是这个文件,原因很简单,我们看到文件的基址也就是Base只有这个模块是0x10000000,而根据以往经验,一般系统进程加载的正常模块都是0x50000000以上的。

接下来就是排查这个木马是怎么启动的了,查看了下注册表下的所有RUN键值都是正常的,以及其他的一些可能启动木马的位置,有的是以ActiveX启动,也排查了所有ActiveX项,最后判定这个木马是以服务启动的,目前的多数木马都是这样启动,对于服务启动这样的木马在系统用户没有登录前就可以对目标电脑进行控制的,危险性十分高。

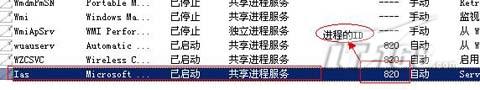

可以打开打开服务管理器进行检查,这里还是借助冰刃,比较直观,我们可以缩小范围,排查所有以svchost.exe启动的服务,且进程ID为820的svchost.exe,最后找到了一个陌生的可以断定就是启动木马的服务,因为其他的进程ID820的服务都是我所熟悉的服务,图7

图7

之后停掉这个服务,重新启动服务器,查看端口,已经找不到开放的80端口了,最后确定这个就是启动木马的服务。