2.突破MAC地址过滤步骤

既然过滤MAC地址的方法看起来十分有效,那么无线攻击者又是如何突破无线接入点MAC地址过滤的呢?其步骤示意图如图4所示。

图4 突破MAC地址过滤步骤示意图

下面就以上4个步骤分别讲述一下实现方法。

1. 获得合法的无线客户端MAC地址

最简单的方法就是使用Airodump-ng的Windows版本来实现,不过这里为扩展思路,我们使用WildPackets OmniPeek软件来实现,在使用之前首先要选择所支持的无线网卡,详细型号列表见http://www.wildpackets.com/support/downloads/drivers,并下载相应的WildPackets OmniPeek所定制的驱动程序。具体步骤如下:

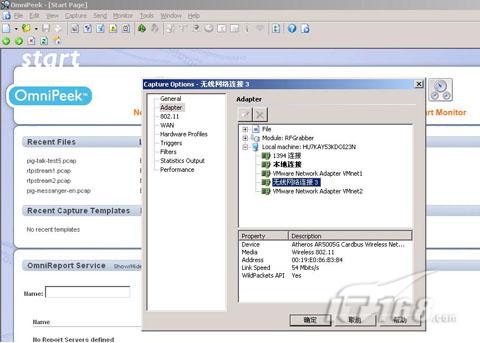

步骤1:打开WildPackets OmniPeek软件,在“Monitor”下拉菜单里选择“Monitor Options”,在弹出窗口里的Adapter网卡位置选择用于监听的无线网卡,这里选择标为“无线网络连接3”的无线网卡,从下面的驱动提示中可以看到为Atheros AR5005G,此处使用的是采用Atheros芯片组的TP-LINK无线网卡。点击确定继续。

图5

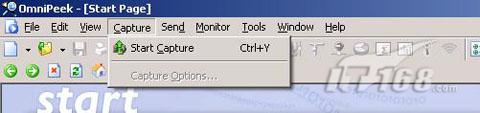

步骤2:然后在“Capture”下拉菜单里选择“Start Capture”进入到捕获节面。如下图6所示。

图6 打开OmniPeek

接下来,点击右侧绿色的“Start Capture”按键,开始抓取无线数据报文。如下图7所示。

图7 无线数据报文捕获页面