【IT168 瑞星09技术大会报道】每年一届的瑞星技术大会堪称互联网安全狂欢节,众多安全领域专家纷纷在这个场合下发表自己多年来的研究成果。今年的瑞星2009技术大会,也可以说是一次对云安全的一次回顾与展望。面对众说纷纭的云,未来的应用和发展又在哪里?相信本次大会给人不一样的感受。

刘思宇:瑞星互联网攻防实验室 首席研究员。2001年加盟瑞星公司,从事信息安全研究工作十余年;目前主要研究项目为黑客攻击手段及防护对策。

云安全探索网络犯罪追踪

大家好!很荣幸在这里跟大家做一个云安全技术主题的交流。随着我们现代互联网应用越来越广泛,像以前只在电影里边看到的例如像黑客入侵网站来入侵我们个人电脑窃取我们个人信息来牟利的一些事情已经从电影走到现实。下面讲述的就是对抗网络犯罪的最新武器,云安全的探索。

在这个主题里边会围绕网络犯罪的现状以及当前的环境最终和打击网络犯罪的面临困境,以及云安全在解决这些困境上的探索。

首先了解一下网络犯罪的现状。现在网络犯罪通常分为两种形态,一种是传统网络犯罪,只不过利用网络作为载体进行。还有一种起源在网络上,危害也在网络上,全程都是在网上完成的。比方说像很多人在机器上看见过这种QQ弹出的中奖信息,这是很典型网络犯罪行为。但是它还是传统方式,就是网络诈骗,让你寄一些中奖的税费,来骗取你的金钱。但是实际上它利用网络进行这种犯罪的话,可以达到一些不同的效果,一方面传播范围达到最大化,以前只能在人流多的地方一个个骗,但是通过网络传播,传播范围可以最大化。另外它的真实性更强了,这些窗口跟真实QQ消息窗口是完全一致的,所以很多用户可能会被蒙蔽。还有一个特点,它隐蔽性会比较强。这些窗口都是通过在机器后台运行的隐秘程序静悄悄弹出的,用户并不知道这些窗口是由哪个程序弹出,所以隐蔽性非常强大。

另外,专业型犯罪。比如说像黑客组织加施网络对目标进行攻击、敲诈,这就是专业犯罪。还有像一些游戏装备被窃取、个人隐私信息被窃取换取金钱,这种也是属于所谓专业型网络犯罪。

网络犯罪具备这么几个特点,是一个低门槛、高风险、高回报的犯罪形式。为什么说具备这几个特性呢?像现在很多网络犯罪的情况,其实并不需要一些很高超的黑客技术就可以进行。像去年云安全大会上就提到过,现在生产各种各样的木马模块都可以流水线的生产,所以它的门槛很低。另外一点,虽然说现在看到每年有上百亿金钱被网络犯罪吞噬,其实我们并没有经常听说有哪些网络犯罪者被绳之以法,也是由于技术和法律上一些限制,导致现在大量的网络犯罪者仍然以低成本获得高额的回报,但是没有受到相应的惩罚。

这是什么原因呢?一个是现在我们的系统和第三方软件都存在大量的漏洞。很多攻击程序在网上进行低价兜售,还有流量商出售流量,让网络犯罪获取流量然后挂马。经过这么一段过程以后,这些大量肉鸡就成为网络犯罪者的生产机器,可以利用肉鸡获利的形式的就多种多样,利用你的机器发送垃圾邮件等等,各种各样的形式都可以给他换取金钱。既然他犯罪如此的容易,为什么要对网络犯罪最终存在问题?有一些原因,比如说我们互联网没有传统人类意义上的边界。比如说一个中国网络犯罪者控制了美国计算机危害了英国系统。这是由谁管辖呢?这是一个严重的问题。另外就是由于互联网天生特性,比如说域名、服务器空间等等一些资源都可以从互联网上免费的、匿名的获取。正因为这些资源获取非常容易,所以就可以很简单把这些资源很随意的丢弃,丢弃以后再对这些资源进行追踪,获取网络犯罪证据就会比较困难。而且还有一个天生的特性,它是高科技的数据,是非常易于篡改的。像法律上来说,书证如果篡改的话可以分析出来。包括有一定科技含量的视频材料如果被篡改,也有很成熟手段进行分析。但是像一些网络数据是可以真正做到篡改、删除以后甚至不留下一点痕迹的。所以要对网络证据进行分析就会存在比较大的困难。而且往往网络犯罪一发生,因为它的危害对象都是大多数,在这种情况下,利用我们传统的技术手段是很难做事先的预警以及事后证据采集。及时知道犯罪发生了,在追查过程中这个损失仍然在持续。所以在这种情况下也是存在有对网络犯罪追踪比较困难的问题。

就以很著名的熊猫烧香作为例子来说。从一些新闻报道里边看到,熊猫烧香是在公安部督办下,经过11个省省市警方工作,才抓获归案的。为什么这么长时间呢?要把熊猫烧香受害者机器、控制者机器整个传播链条,所有证据都进行实地的勘察才能定罪。当时熊猫烧香这个案子如果不是因为病毒制造者在出售病毒过程中有一些金钱上交易,导致旁证追踪到犯罪者的话,想要通过网络证据的形式追踪犯罪者是不太可能的。

但是从现在开始这种情况将会得到彻底改变。因为云安全把我们1.5客户端连接起来,建立一个巨大智能网络。我们可以利用系统根据服务器和客户端的数据,判断是否出现了异常,它是不是一个威胁信息,通过云安全体系我们可以掌握到的信息,在追踪网络犯罪上可以发挥的作用主要包括这两项。

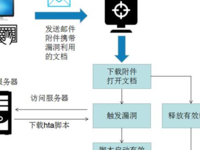

刚刚提到网络犯罪者在进行犯罪的时候通常通过挂马传播,控制客户的计算机作为肉鸡。然后通过云安全运作,它在什么地方挂马、它是如何传播的、时间、空间的范围等一些信息可以形成一个完整的证据链。而对于僵尸网络,在形成过程中以及运作过程都进行监控和遏制。

这里展示是云安全追踪这些数据的模型。通过后台专家团队对于现在网络犯罪者的各种各样动作进行分析,把这些功能赋予给云安全客户端以后,就形成对网络犯罪信息拦截功能。这些拦截功能被触发以后,所以海量的数据就可以汇总到我们平台上来。通过一些预处理的规则,对客户端汇总的分析进行分析,就可以得到重要信息。比如说有大量用户计算机对某一个目标进行攻击的时候,就可以从信息里边分析出来这产生了一个重要攻击事件。而对所有关联信息进一步分析之后,最终可以掌握一个加施网络的规模,这些加施网络是如何寻找主控主机的,他是怎么知道被谁控制,所有信息都可以通过这些关联数据的分析得出,最终输出一个网络犯罪全面报告。一方面通过保存这些证据链并且进行深入的挖掘,可以云安全的防御能力。另一方面还可以在这个时候针对这些威胁信息防御能力分发给所有云安全里的所有客户端。最终得到的几个数据就是完整的证据链,包括木马所在主机、恶意程序放在什么地方如何传播;恶意程序通常都会通过一个下载者进行,都下载了什么程序;所有这些程序的行为都是可以用于定义网络犯罪者所做的动作。通过传播的内容、传播时间、范围等一些信息,又可以了解一个网络犯罪造成的危害,并且也可以辅助对一个网络犯罪进行定位。

在这里边展示一下,通过证据链的分析,我们能得到一个云安全更好提升用户防御能力。因为通过对这些信息的分析,可以了解到恶意代码都从什么地方开始传播。如果监控这些恶意代码的恶意源,只要它生产一个程序就对它分析。如果定义到这个程序确实是一个恶意的,比方说它是一个病毒,这时候我们就可以做一件事情,把针对这种恶意程序的防御能力提前分发给整个云安全体系里面的用户。以前往往是病毒已经在用户计算机里面了,传统的反病毒厂商才可以捕捉到病毒特征,进行分析、入库。然后通过来源进行进一步分析,可以在代码生产出来之前,在传播之前在第一时间捕获它,提供给我们用户相应的防御能力。

下面我们来看一下通过这种关联分析得出一些可视化的证据,我们了解到一些信息。比如说对于恶意网站的域名具体信息,可以了解到都什么样的域名容易被网络犯罪者利用。而且针对这些域名管理信息包括注册信息又是有助于定位一个网络犯罪者相应的证据。通过这些恶意的木马网站它所在的地理位置获取到的信息,一方面我们可以了解服务器的IP地址,可以知道网络犯罪者如何获得服务器进行犯罪的。而且像多路的追诉、地理位置的定位等一些方法,我们又可以了解到网络犯罪者它的真实所在。

这里边我再举一个例子,这个例子是从我们后台一些日志信息里边提出的数据。是从09年7月8日的时候,通过我们客户端汇总的功能,我们发现突然上报了几个恶意网址,利用的漏洞还是未知漏洞。当系统发出预警以后,我们工程师就会对这几个恶意网址进行深度分析。当时发现这其实是微软的漏洞。其实这个漏洞当时还没有公布补丁的。这个时候我们一方面把漏洞相关信息通报一些相关厂商同时,我们提前一步把针对这些恶意网址的防御能力分发给我们的云安全一些客户端。这里面有一个有趣的地方,自从7月8日监控到有这个攻击出现之后,一直到7月13号那天才开始在网上大规模爆发。而在13号之前每天监控到的都是零星的现象。基于这一点,这段时间是网络犯罪者进行地下交易、测试的过程。通过对信息的提前捕获我们就可以做到更接近于传播的传播源。它从什么时候就开始尝试使用这些漏洞了,同时也提升了我们用户对于这些漏洞可能进行传播的漏洞防御能力的时间。

像这些信息是通过对加施网络汇总上来的数据。包括防火墙里面的一些网络攻击拦截的功能。通过这些信息可以了解到,当前互联网上都在流行什么样的攻击形式。这部分可以看到,纵坐标是指攻击的次数。可以看到在一个时间段内,有哪些目标主机受到了多大规模次数的攻击,这就可以了解到一个网络犯罪发生的行为。另外对于加施网络主控主机通过关联数据分析得到数据,可以了解到现在互联网内,就在云安全整个智能网络里面存在有多少,可能是加施网络机器,八千多台计算机都通过统一命令受某一台主机的控制,这种时候就可以了解都有哪些加施网络运作、可以造成哪些危害,然后通过云安全网络对它进行防御。我们还可以随时监控加施网络工作过程。这个图,在11月份内我们例举的一个例子,通过数据分析就可以知道,有一个加施网络它开始大规模增长了,是否对它进行打击,或者把相关信息进行提前的预警,这都是有用的一些依据。

因此,通过我们开始曾经展示过的,现在追踪打击网络犯罪有那么多困难,这就是因为我们没办法去定位网络证据,而且网络证据容易修改、销毁迅速。所以应当与网络犯罪它的技术形成过程、传播过程、它的行为是如何进行的,所有信息,包括对网络证据获取方法的正确性、存储设备的安全性来判断网络犯罪的整个证据链。证据链与一个犯罪之间存在什么样的联系、它能说明什么问题,来去形成一个网络犯罪的全貌,最终形成一个完整的证据链。并且通过证据链的整个分析,我们还可以做到在网络犯罪每一个环节都进行遏制,包括准备过程、形成过程以及进行所有环节里面都可以进行防御,比方说在一个恶意代码生产出来要上传到互联网那一刻就开始进行防御;针对一个新的漏洞进行攻击的事件开始在互联网爆发之前提前获取,来对它进行拦截,最终实现对于网络犯罪全面的监控与遏制。

最后我想强调的是对抗网络犯罪不只是瑞星安全公司的责任,我们也希望更多合作伙伴和用户都加入到云安全中来,共同携手对抗网络威胁,共同净化我们网络。谢谢!