部署传统防火墙,防范数据库暴露

如果说踩点相当于寻找并侦察情报中心的话,扫描就是在逐寸敲打墙壁以期找出所有门窗了。黑客通过踩点获得了很多有价值的信息,包括员工们的姓名和电话号码、IP地址范围、DNS服务器、Web服务器、论坛的账户信息、通过员工个人文档以及邮件内容获得的种种信息。他们将利用各种工具和技巧——比如ping扫描、端口扫描以及各种自动发现工具——去确定在目标网络里都有哪些系统正在监听外来的网络通信(或者说是真实存在的),以及都有哪些系统可以从因特网直接进行访问。

从基于Web主机的角度,各种服务器自身内置的实用工具都可以监测到ping或者扫描活动并把它们记载到日志文件里去。如果你们在查看有关日志时发现来自某个系统或网络的ICMP ECHO数据包是某种可疑的模式,那可能代表着有人正在对你们的站点进行网络侦察。希望赵明要密切留意这类活动,它往往预示着一次全面的攻击已迫在眉睫。另外,有许多种商业化的网络和桌面防火墙工具(Cisco、Check Point、Microsoft、McAfee、Symantec和ISS等公司都能提供)可以监测到ICMP、TCP和UDP ping扫描活动。

但存在可以监测ping扫描活动的技术,并不意味着有人在密切监测着这类活动。所以最好的方式是在Web主机前部属防火墙,以防止这种扫描接触到真实的主机。包过滤技术(Packet Filter)是防火墙为系统提供安全保障的主要技术,它通过设备对进出网络的数据流进行有选择的控制与操作。包过滤操作通常在选择路由的同时对数据包进行过滤。用户可以设定一系列的规则,指定允许哪些类型的数据包可以流入或流出内部网络;哪些类型的数据包的传输应该被丢弃。那么这些规则就是以IP包信息为基础,对IP包的源地址、 IP包的目的地址、封装协议(TCP/UDP/ICMP/IP Tunnel)、端口号等进行筛选。包过滤类型的防火墙要遵循的一条基本原则就是“最小特权原则”,即明确允许那些管理员希望通过的数据包,禁止其他的数据包。

另外一种常见的扫描时“端口扫描”,黑客是主动连接到目标系统的TCP和UDP端口以确定在目标系统上都有哪些服务正在运行或处于LISTENING(监听)状态的过程。确定有哪些端口正处于监听状态是一个非常重要的攻击步骤,攻击者不仅可以了解到远程系统上都运行着哪些服务,还可以准确地探测出目标系统所使用的操作系统和应用程序的类型和版本。处于监听状态的活跃服务就像是你家的大门和窗户——它们都是外人进入你私人领地的通道。根据其具体类型(是“窗户”还是“大门”),这些通道有的会让非授权用户侵入各种配置不当的系统。当然我们也可以利用防火墙防止TCP SYN “半开扫描”(half-open scanning)、FIN扫描、第三方扫描(“代理”或“肉鸡”扫描)等等。

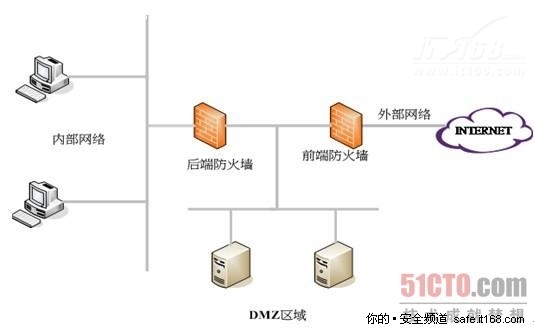

综上所述,你可能以为我要部署一台防火墙在Web服务器前面,当然了,不过不要急,我们还要对数据库进行防护呢?这就是内网重新调整成为两个区域:一个是办公区域,将文件服务器和客户端放在里面,另一个是数据区,将两台数据库放在防火墙的后面,如下图所示:

当外部攻击穿过外层防护机制进入应用服务区后,进一步的侵入受到应用层和核心层防护机制的制约。由于外层防护机制已经检测到入侵,并及时通知了管理员,当黑客再次试图进入应用区时,管理员可以监控到黑客的行为,收集相关证据,并随时切断黑客的攻击路径,对于SQL服务器的保护机制是最完善的。

背对背防火墙(Back to Back Firewall )是一般大型企业所采用的架构,运用两段防火墙分隔出内部网络、DMZ区、外部网络。所分隔出的DMZ区专门放置对外提供服务的服务器,利用不同的网段与内部防火墙,将内部使用的服务器分隔开,大大降低对外服务器如Web、SMTP Relay服务器被攻破后,对内部网络产生的危害。