1. 什么是免疫网络解决方案?

普通网络无法保证现代企业的信息化进程,影响企业的发展,甚至为企业造成不可估量的损失。目前,一些信息化程度较高的企业已经遇到了这个问题,并且苦寻无方,现实中有很多活生生的案例。随着中国企业信息化的发展,这些问题将会越来越普遍,越来越突出,所以,这并不是危言耸听。

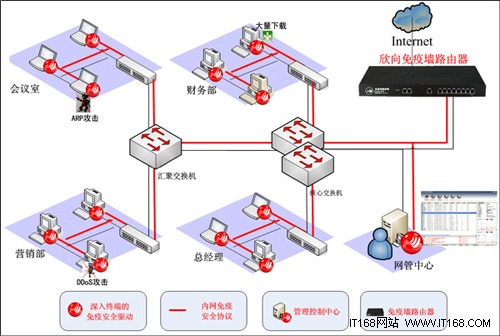

在组网基本结构基础上,加载通过免疫墙网关进行部署的免疫网络解决方案,全面支撑网络上的信息化应用,保障企业网络的正常运行,构成可靠的免疫网络。

2.免疫墙网关的实现原理

免疫墙网关组成部分

巡路免疫墙网关不是一个单独的产品,而是一套由软硬件、内网安全协议、安全策略构成的完整组件。免疫墙网关组建实施的免疫网络其结构和子系统主要体现在:内网安全协议、网关接入部分、终端免疫驱动、免疫运营服务和安全策略5部分组成。

·内网安全协议

免疫内网安全协议是作为巡路免疫墙网关各个组件联动通讯的私有协议,巡路免疫墙网关组成部分的免疫驱动、网关接入模块、运营中心、监控管理、策略下发均是通过免疫安全协议进行通讯。

免疫安全协议主要负责和网关接入模块和运营中心的联动、免疫网关和免疫驱动之间的联动、免疫驱动之间的联动、免疫驱动和运营中心之间的联动。免疫驱动和网关接入部分的工作状态和异常信息通过免疫安全协议在运营中心汇总显示。

内网安全协议主要免疫墙网关各分离部分的通讯协议标准,内网安全协议定制为两种:1、为X9898的二层协议,采用加密方式进行传输,该种方式主要适用于二层网络的监控管理、策略分发;2、UDP协议,采用标准UDP协议方式封装1中描述的二层协议包内容,这样就实现了免疫协议数据的跨网段传输,且内容加密方式一致,便于免疫安全协议的适用拓展。

·网关接入部分--免疫墙网关

网关接入部分是巡路免疫墙网关的重要组成部分,接入网关设备是企业网络内外网连接的大门,内部数据和外部信息都要通过接入部分进行转发通讯完成,接入部分的安全控制、高速转发十分重要。巡路免疫墙网关的接入部分采用了专利技术的快速NAT、快速DNS、滤窗防火墙等保证了对外部攻击的防护和高速转发。

网关接入部分通过内网安全协议同免疫网络其他组成部分进行通讯、联动、互通信息,通过网络各组成部分的运行状态的安全状况进行免疫安全策略的调整,联动管理。

免疫墙网关接入部分主要承载外线接入保障数据转发,并进行接入部分同免疫网络其他子系统间的通讯,通讯联动接口主要是通过内网安全协议的标准实现。

免疫墙网关接入部分对用户提供的接口主要是RJ45 LAN口,RJ45WAN口,USB接口(此为功能预留,暂不提供任何连接和实际功能),COM接口,电源输入接口。

·终端免疫驱动

免疫驱动是巡路免疫墙网关不可或缺的组成部分,通过对内网终端电脑进行免疫驱动的强制安装,进行免疫驱动智能化的部署,不安装免疫驱动的电脑不能上网。

免疫驱动是安装到终端电脑网卡底层的安全管理驱动,它位于网卡驱动部分的中间层,是进行网络数据分析、安全管理和危险包过滤的最底层、最有效的管理方式。所有终端的网络数据收发都会经过免疫驱动检查处理后对正常的数据发行,底层的处理保证了对所有数据包的全面接收,驱动的处理保证了策略分析、攻击拦击的效率,不占用CPU资源,具备了最高的效率、完整的检查、彻底的安全。

群防群控是免疫驱动安全管理的重要特点,安装到终端电脑上的免疫驱动还进行对周边数据的接收和分析,安装在终端电脑上的免疫驱动对其接受的所有数据进行分析,对来自非免疫驱动控制的异常数据报警至运营中心,方便用户进行并由运营中心调动免疫网络所有组件进行应对。

运行在终端电脑上的免疫驱动实现了对网络组成的广大上网终端的以太网协议漏洞填补,身份管理,安全控制,源头抑制,是免疫网络安全管理的重要环节。

终端免疫驱动是运行于PC终端的客户端程序,该程序子系统同免疫网络其他组成部分通讯接口为内网安全协议,通过数据通讯协议的方式进行联动。

免疫运营服务平台—免疫墙网关

免疫运行服务采用稳定可靠的嵌入式操作系统平台,主要由运营中心、监控中心、驱动下载服务组成。

运营中心进行免疫安全策略分发,控制管理,是免疫网络解决方案的管控核心。

监控中心对全网安全状态和网络访问进行监控,提供网络管理接口,方便企业网络管理检查。

驱动下载服务提供非免疫安全终端的免疫驱动强制安装,保障网络每一格节点都具备安全功能。

以上免疫运营服务平台同其它免疫网络组件的通讯联动均势通过内网安全协议进行的。

免疫墙网关运营中心主要是对所有子系统运行状况的汇总,所有信息均通过InfoProcess信息模块进行多线程分析、处理。

免疫安全策略(策略调整范围,开放型强,拓展型强)

免疫安全策略是进行内网基础安全、保障网络稳定的安全执行标准,对各种以太网协议漏洞和内部攻击进行检查和控制。由于采用的是协议行为策略的处理方式,对网络攻击的各个过程和步骤进行拦截,所以不但能对现有网络攻击进行来拦截防护还能对未来可能发生的各种攻击起到防御效果。免疫安全策略可以通过免疫网络安全架构和协议进行参数调整和升级,应对各种网络安全需要。

通过接收并执行免疫安全策略,免疫驱动将终端电脑网卡从传统意义上简单的网络传输功能升级为网络和安全融合的免疫网络组件。实现了从普通网络升级为免疫网络具有决定性意义跨越,免疫安全策略的下发也是通过内网安全协议进行的。

由内网安全协议、网关接入部分、终端免疫驱动、免疫运营服务和安全策略组成免疫墙网关方案覆盖了企业网络组成的各个部分,它们之间的联动安全管理和控制突破了传统普通网络片面防护的局限,实现了真正的网络问题网络解决。

通过免疫墙网关进行部署的巡路免疫墙网关从网络接入部分、网络传输过程、网络协议底层、所有网络终端的网络全面联动管理架构为基础,采用各种安全技术手段保障网络组成的各个部分、网络传输的各个环节实现全面的攻击抑制、漏洞填补、稳定运行、高效管理,在巡路免疫墙网关中,采用了各种技术手段实现免疫网络的基本要求。以下技术手段都是专门针对以太网协议漏洞和网络免疫安全管理的,比如:

1、通过在接入网关设备中加入安全功能,如ARP先天免疫、内网防火墙、滤窗技术等,实现了网络设备中融合安全功能的要求;

2、通过强制安装终端免疫驱动,在网络的末端节点进行部署。更重要的是在网卡一级对底层协议也进行管控,实现了深度防御和控制。

3、通过对全网安全策略组合的综合设置、预定和学习,实现了主动防御,对已知和未知的攻击行为起到抑制、干预,阻止其发作的作用。

4、通过运行在服务器上的运营中心,对来自网关和终端驱动的报警信息、异常流量、身份核查等进行处理,对网络的运行状况进行审计评估,还负责安全策略的升级和下发等工作。

5、内网安全和管理协议将接入网关、服务器、终端驱动等各部分网络设备和安全功能,构成一个完整的体系,实现了全网设备联动。

巡路免疫墙网关的技术性能和功能特色主要表现在:

有效抑制内网病毒攻击(ITP:Internal Threat Protection)

对已知攻击验证有效的种类:ARP欺骗、ARP洪水、骷髅头、CAM攻击、IP欺骗、虚假IP、虚假MAC、IP分片、DDoS攻击、超大Ping包、格式错误数据、发包频率超标等等。

免疫安全策略(IASP:Immunity And Security Policies)

基于二层、三层及四层的现有策略组合,能够根据协议行为 的规范以及与接入网关、运营中心的联动,应付未知攻击或攻击组合,具有主动防御能力。通过对免疫安全策略的调整定制,还能够有效针应对未来的攻击。

深度防御做到源头抑制(DDSC:Deeply Defense And Source Control)

通过对每个终端网卡实施驱动级管理和对网络协议2~4层的全面保护,在终端上进行阻止ARP欺骗、CAM攻击、VLAN中继攻击、DHCP资源耗竭攻击等,使其无法通过网卡发出,保护交换网络的纯净。

全网设备安全联动(APC:All Parts Cooperation)

专有的内网安全协议,能够使接入网关、终端群、运营中心、监控中心等各种安全部件紧密配合,策略制定和策略下发、运行监控、异常通报、策略执行、人机互动等安全联动功能保证应对各种网络突发事件。

网关ARP先天免疫(IIAA:Innate Immunity For ARP Attack)

在网关NAT过程中融合ARP先天免疫,无需绑定IP-MAC,确保网络正常通信数据不受任何ARP欺骗攻击干扰破坏。这是免疫墙网关的独有专利技术。

终端ARP看守式绑定(HAAB:Host ARP Banding Always)

终端免疫驱动拦截ARP欺骗信息,从运营服务器获取正确的网关信息并执行看守式绑定,锁定真实网关。与网关配合能够探测并防范7种ARP攻击。

基因式终端身份管理(RHIC:Real Host Identity Control)

通过对终端真实IP、物理MAC以及免疫封装,对每一台终端进行严格的基因式身份管理。有效解决私改IP上网、二级路由下的终端侦测和管理、IP-MAC完全克隆,对终端身份控制从系统到封包等其他方案解决不了或解决不彻底的问题。

强制安装免疫驱动(IDIE:Immunity Driver Installation Enforce)

终端除非被列入豁免名单,否则不安装免疫驱动就不能上网。驱动的安装过程完全自动化,免疫服务器提供下载,由终端用户一键完成。它是一套对系统安全的驱动,有微软认证和数字签名。

分组策略(GP:Group Policy)

对全网终端实施分组管理,允许创建10个分组,可分别赋予不同的控制策略。策略实时调整、即时生效。

丰富灵活的控制策略(MACS:Multiple Access Control Strategy)

可灵活定制:免疫安全策略、行为管理策略、访问控制策略、上网时间策略、流量管理策略、内网防火墙策略。

免疫校验和豁免(ILC:Immunity Label Check)

允许对特殊的终端不进行免疫校验,即豁免校验。

精细带宽管理(BCE:Bandwidth Control Exactly)

可对内、外网的上、下载带宽分别管理,允许从终端驱动和网关两部分进行操作。这是基于真实身份、从终端网卡底层进行的带宽管理,不同于以IP身份、上传到路由再进行管理的普通方案。 交换机上的数据流量也得到有效控制,避免在内网里存在访问瓶颈。

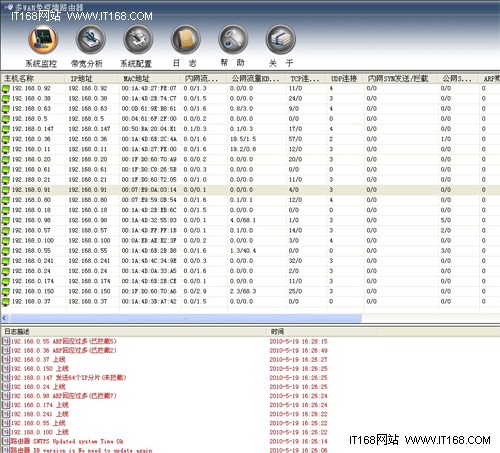

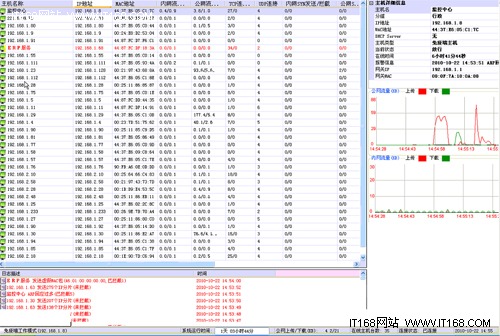

全网监测评估(WNSM:Whole Network Status Monitoring)

全网工作状况一目了然、尽收眼底。实时图表直观显示带宽的使用情况、终端详细信息、终端网络流量、网络异常报警信息、网关运行日志等。

攻击源定位(取证)(NAD:Network Attacks Detection)

通过实时流量、报警信息、运行日志及各终端运行状态信息,实时了解网络异常原因,准确定位攻击源。

内网终端集中控制(IHM: Internal Host Management)

网络维护人员可在监控中心的控制台灵活调整每台终端的安全策略,对异常终端可封锁其网卡通信。

远程监控(RM:Remote Monitoring)

支持在任意地点通过网络远程登陆监控中心,通过验证后可获得本地相同的管理权限,便于网管员远程维护网络。

以上巡路免疫墙网关的技术手段,功能特色实施于网络组成的各个部分,使得网络接入部分、传输过程、通讯协议、上网终端等都具备了全面的安全技术保障,填补了以太网协议漏洞,免疫网络打造的安全稳定的网络基础架构是企业网络访问和各种信息化系统稳定运行的基础。

3.免疫网络平台有很强的功能拓展能力:

未来在这个安全、稳定、可管理的网络基础平台之上,可以实现产品应用多元化的扩展,最终呈现出:VPN、认证计费、负载均衡、行为管理、应用审计、安全准入、应用流控、资产管理、风险评估等多方种特性产品。

如下图所示:

免疫墙安全管理平台扩展方向

免疫墙安全管理平台扩展方向

免疫墙在内部网络中,对链路层和网络层传输过程和网络行为进行管理和控制,免疫安全运营中心(Immunity Security Operation Center,ISOC)提供对全网信息监控、审计,发布管理策略,由终端免疫驱动和路由器接收并执行策略,实现了网关、终端统一管理。为加载在网络上的各种信息化应用提供稳定可靠的基础网络,保障了网络内部安全、稳定、可管理,构成了一套基础安全平台,

以这种平台为基础,配合上层传输安全、边界安全、系统安全、行为安全、应用安全等多层次的安全体系,最终实现网络及应用整体安全,打造一套现在信息企业所必需的能够以命相托的网络。