IRC-BOT分析:

通过分析研究人员发现上面提到的恶意软件都是功能相同架构不同的IRC-BOT,它们都使用了upx进行加密。

首先脱壳,然后能解密出两个恶意的irc服务器地址

174.140.xxx.188:26667

216.55.xxx.182:26664

接着被感染的设备会登入到irc服务器上等待接受指令。

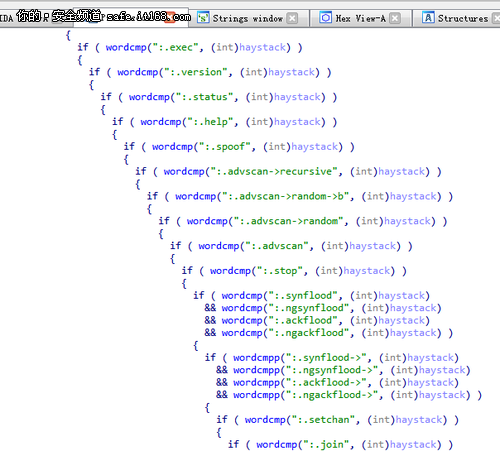

部分指令截图:

具体含义是:

.login登入

.logout等出

.advscan扫描

.exec 执行系统命令

.version显示版本

.status显示状态

.help 打印帮助

.stop停止

.spoof 设置攻击ip

.synflood syn包洪水攻击

.ngsynflood gsyn包洪水攻击

.ackfloodack 包洪水攻击

.ngackflood ngack包洪水攻击

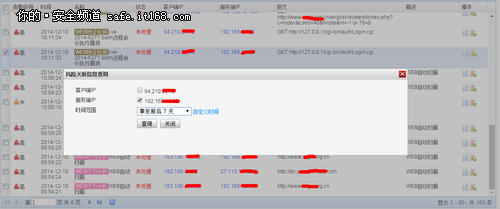

经过对事件进行关联分析发现,该攻击事件最早起始于2014年12月5号,且截止发稿前攻击事件仍在持续,因此基本确认该事件是一起“持续性的有组织攻击”。

安恒信息研究人员已第一时间通知该政府机构,对该事件进行处理,将攻击的影响降低到最小,同时安恒信息建议各位用户及时关注最新安全漏洞,采用全面的安全防护方案,包括各种已知和未知攻击的防护,实时感知最新的安全状况,以采取针对性的安全防护措施。