在D-Link宣布不会修复其旧款NAS设备中存在的严重漏洞CVE-2024-10914(CVSS评分9.8)仅数日后,针对该“不予修复”问题的利用便已开始。

漏洞CVE-2024-10914是一个命令注入问题,影响了D-Link的DNS-320、DNS-320LW、DNS-325和DNS-340L设备(截至2024年10月28日的版本)。

根据安全公告,该漏洞允许通过cgi_user_add函数进行远程操作系统命令注入。尽管利用此漏洞较为复杂,但由于已有公开的利用工具,因此仍有可能实现攻击。

该漏洞存在于某些D-Link NAS设备的account_mgr.cgi URI中,具体源于CGI脚本cgi_user_add命令中name参数的处理方式。

Netsecfish发布的一篇帖子指出:“在某些D-Link NAS设备的account_mgr.cgi URI中发现了一个命令注入漏洞。具体而言,该漏洞存在于CGI脚本cgi_user_add命令中name参数的处理过程中。此漏洞允许未经身份验证的攻击者通过精心构造的HTTP GET请求注入任意shell命令,影响了互联网上超过61,000台设备。”

未经身份验证的攻击者可以利用此漏洞,通过精心构造的HTTP GET请求注入任意shell命令。

安全公告还指出:“在D-Link的DNS-320、DNS-320LW、DNS-325和DNS-340L设备(截至2024年10月28日的版本)中发现了一个被定为‘严重’等级的漏洞。受影响的文件是/cgi-bin/account_mgr.cgi?cmd=cgi_user_add中的cgi_user_add函数。对参数name的篡改会导致操作系统命令注入。攻击可以远程发起,但攻击复杂度较高。尽管利用此漏洞看似困难,但已有公开的利用工具,可能会被利用。”

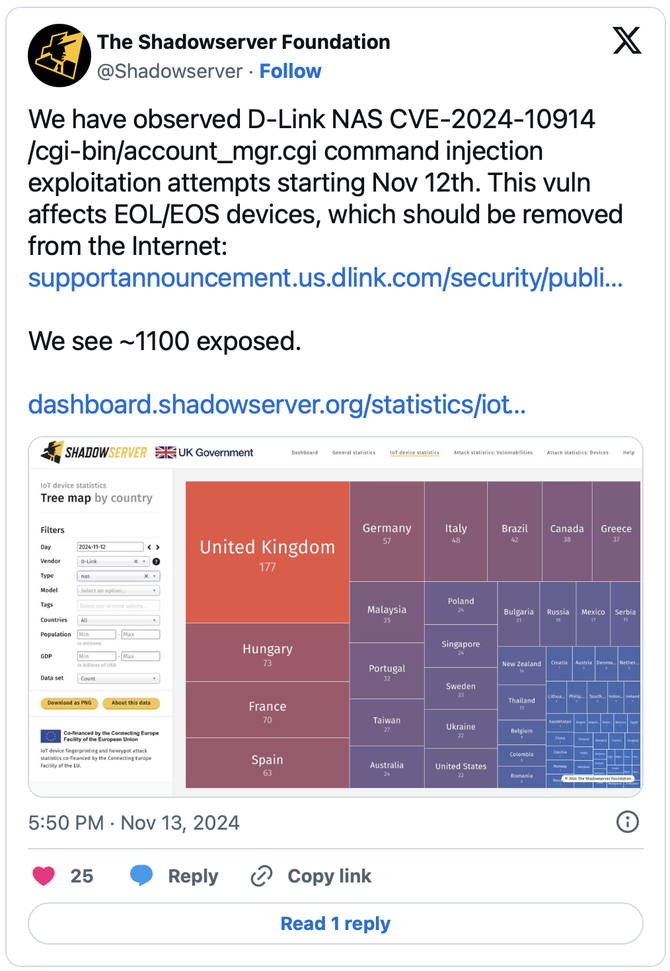

Shadowserver Foundation的研究人员观察到,从11月12日开始,便有人尝试利用CVE-2024-10914漏洞。专家们发现,约有1,100台面向互联网的设备可能受此问题影响,其中大部分位于英国、匈牙利和法国。