Livers:智能家居 光环下的玄机

Livers:智能家居 光环下的玄机智能家居已经开始走进我们的生活,而智能家居的安全问题你是否关注了呢?在人们都还在关注传统IT系统安全问题的时候,智能家居的安全也开始成为我们即将面临的又一大安全问题。9月12日,乌云安全峰会召开,乌云平台白帽子Livers发表了《智能家居,光环下一玄机》主题演讲。

董建伟 · 2014-09-12 14:41- 揭开Heartbleed神话 网络安全从容应对

Heartbleed真的在天衣无缝地肆虐网络吗?媒体和很多技术网站似乎坚信这一点,但有些人对此持怀疑态度。现在世界各地的很多IT企业都在试图从最近的Heartbleed漏洞事件中恢复过来,那么,我们可以从这次事件中学到什么呢?这个漏洞存在于公共和专用网络中数千网站所使用的openSSL库中,

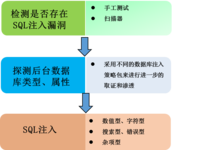

董建伟 · 2014-09-02 00:00 - 代码的奇幻漂流 网康Web攻防之SQL注入

自从进入了代码的世界,小康患了“一写文章就头疼”的病,曾经的吟花赏月,信手拈来早已不再,女朋友也说我越来越稳(diao)重(si)了。但乌云平台近日发布了2014年10大安全风险,治好了我的病,小康我将会拿起手中的笔(键盘…)从TOP10中挑选几种攻击与大家一道,来看看代码的奇幻漂流。

董建伟 · 2014-08-18 10:15  动态沙箱是威胁防御的关键所在

动态沙箱是威胁防御的关键所在随着网络攻击变得越来越复杂,企业必须完全做好准备工作才能应对。换句话说,安全让业务如虎添翼。 用户需要智能化,能够进行内容感知,通过分析来深入了解,对先进的有针对性的攻击做出正确回应的安全解决方案。

陈毅东 · 2014-08-05 14:20

信息安全技术教程精选习题自测(10)

信息安全技术教程精选习题自测(10)从信息安全领域的基础入手,系统、全面地介绍信息安全理论和实践知识,并尽可能地涵盖信息安全技术的主要内容,对发展起来的新技术做详细介绍

赵静 · 2014-07-18 21:25- 信息安全技术教程精选习题自测(9)

从信息安全领域的基础入手,系统、全面地介绍信息安全理论和实践知识,并尽可能地涵盖信息安全技术的主要内容,对发展起来的新技术做详细介绍

赵静 · 2014-07-17 22:41 - 信息安全技术教程精选习题自测(3)

从信息安全领域的基础入手,系统、全面地介绍信息安全理论和实践知识,并尽可能地涵盖信息安全技术的主要内容,对发展起来的新技术做详细介绍

赵静 · 2014-07-15 22:47 - 信息安全技术教程精选习题自测(2)

从信息安全领域的基础入手,系统、全面地介绍信息安全理论和实践知识,并尽可能地涵盖信息安全技术的主要内容,对发展起来的新技术做详细介绍

赵静 · 2014-07-15 20:37 - 便利性和安全性:双因素身份验证新面貌

安全是IT管理人员日常工作的一部分,但最近消费者也同样关心他们的网上隐私。而很多企业都试图通过承诺卓越的安全性来努力提高自己的品牌形象,从竞争对手中脱颖而出。然而,有一个他们应该部署却没有部署的安全做法:双因素身份验证。

董建伟 · 2014-06-20 00:00 - 如何用应用交付技术优化Oracle数据库?

近年来,Oracle数据库系统日益被各CTO们所青睐,凭借其优秀的数据交付能力和CEO 拉里埃·里森的经营能力,使强大且复杂的Oracle数据库得到了财富500强企业的垂青。它是美国Oracle公司(甲骨文)提供的以分布式数据库为核心的一组软件产品,是目前最流行的客户/服务器(CLIENT/SERVER)或B/S体系结构的数据库之一。

董建伟 · 2014-06-12 09:50  端点安全新方法:更加积极的对抗策略

端点安全新方法:更加积极的对抗策略现在,是时候摒弃传统的黑名单模式了,这种模式只是定义应该被限制的内容,但它默许其他一切行为。面对不断增加的恶意软件,通过清单、规则以及合规管理安全的传统方法已经不足够。下面让我们看看最新威胁报告发现的事实:

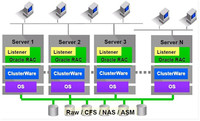

董建伟 · 2014-05-19 00:00- 尹博学:使用MySQL构建百度商业数据库

在第二天上午的专场四,来自百度的DBA架构师尹博学带来了《使用MySQL构建百度商业数据库系统》主题演讲。尹博学谈到,百度商业数据库系统因为其所支撑的业务的重要性(如计费系统,广告系统),在数据安全性,服务稳定性,性能与扩展性等方面提出了苛刻的要求。在演讲中,尹博学主要分享了百度在MySQL上的一些创新。

董建伟 · 2014-04-11 11:03 - 盖国强:Oracle12c新特性设计与开发实现

在第二天上午的专场四,来自云和恩墨创始人盖国强,同时他也是Oracle ACE总监、ITpub超级版主带来了《Oracle12c :新特性的设计与开发实现》主题演讲。在这个主题中,和大家分享了Oracle 12c的核心新特性及内部原理,并基于Oracle的软件研发分享新特性的需求分析、功能设计和技术实现过程。

董建伟 · 2014-04-11 09:34  不仅是Https!OpenSSL漏洞深入分析

不仅是Https!OpenSSL漏洞深入分析近日,OpenSSL爆出本年度最严重的安全漏洞,此漏洞在黑客社区中被命名为“心脏出血”漏洞。360网站安全对该漏洞分析发现,该漏洞不仅是涉及到https开头的网址,还包含间接使用了OpenSSL代码的产品和服务,比如,VPN、邮件系统、FTP工具等产品和服务,甚至可能会涉及到其他一些安全设施的源代码。

董建伟 · 2014-04-10 15:57 一部智能手机轻松完成企业安全设备上线

一部智能手机轻松完成企业安全设备上线Fortinet在最近推出的中小企业Connect&Secure 致简致用的一体化解决方案后,紧接着推出了针对该方案的配置操作视频和图文演示,从开机初始网络连接以及管理方式到涵盖了中小企应用场景中最常用的功能选项配置的各个方面。

董建伟 · 2014-04-09 09:27- 图说解码漏洞市场 惠普年度黑客大赛

近日,来自全球各地的安全领域顶尖人才参加了惠普的年度黑客大赛Pwn2Own。扣除慈善捐赠(包括向加拿大红十字会捐赠的82,500美元)、优胜者获得的笔记本电脑、“零日计划”(Zero-Day Initiative)点数和其它奖品外,本次大赛总共向优胜者支付奖金850,000美元。

陈毅东 · 2014-03-25 09:44