- 企业攻防实战:六大秘诀有效对抗APT攻击

众所周知,高级可持续威胁(APT)非常难以检测,对抗高级持续威胁似乎是一场无望的战斗。现在,APT攻击已不仅仅是某个民族或国家需要面对的问题,它也不再只专注于针对军队和其他政府的间谍活动或攻击,APT攻击已经开始瞄准IT、能源、新闻、电信、制造和其他经济行业。

董建伟 · 2014-03-19 00:00 - 从"侦查"到"破敌" APT攻击过程全揭密

对企业的管理者和CSO们而言,高级可持续性威胁(APT)是他们的噩梦。对于APT攻击,企业很难做到阻止,应对这种攻击通常需要明确的响应和恢复计划,这样做的目的是减少损害和损失。因为一旦发现APT活动,这通常意味着已经为时已晚。

董建伟 · 2014-02-28 11:00  RSA 2014:托管服务是安全的未来吗?

RSA 2014:托管服务是安全的未来吗?越来越多关于新恶意软件,安全威胁和攻击,以及不可预知的攻击风险占据IT新闻的头条,这是否意味着黑客在与安全业界的博弈中处于上风了呢?赛门铁克的Stephen Trilling试图预测安全的未来,而且看上去令人鼓舞。

陈毅东 · 2014-02-28 10:07- APT攻击背后的秘密:攻击后期的数据渗出

在之前的文章中,我们已经了解了APT攻击的特征、"敌情"侦察、攻击的武器和手段、漏洞利用以及攻击时的命令和控制。本文我们将探讨APT攻击后期的数据渗出。在这个阶段,也是APT攻击的最后阶段,如果APT攻击活动还没有被阻止,那么数据很可能即将被泄漏出去。

董建伟 · 2014-02-28 00:00 - APT攻击背后的秘密:攻击时的命令和控制

在之前的文章中(APT攻击背后的秘密:攻击性质及特征分析;攻击前的"敌情"侦察;攻击时的武器与手段;攻击时的漏洞利用?),我们已经了解了APT攻击的特征、"敌情"侦察、攻击的武器和手段以及APT攻击的漏洞利用。本文我们将探讨APT攻击中的命令和控制,在这个阶段,攻击者已经侵入了你的网络,并将开始进行最后的攻击活动,这个阶段通常被称为C2。

董建伟 · 2014-02-27 00:00  利用SIEM进行高级攻击检测的最佳实践

利用SIEM进行高级攻击检测的最佳实践SIEM在攻击检测中发挥着重要作用。但要成功检测出各种攻击类型,企业必须建立一套策略来寻找其环境中的攻击情况和指标,并持续监控这些情况。

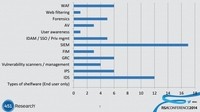

王宁 · 2014-02-26 17:24- RSA2014:哪些技术被束之高阁?为什么?

在一场主题为“ Which Products are Gathering Dust in the Shed and Why?”的技术分享论坛上,451 Research的首席分析师Javvad Malik向与会者展示了这样一份调查数据,哪些技术被企业束之高阁,或已经过时了?参与这份调查报告中的用户,指出了哪些技术或产品,在企业中没有得到充分利用,或根本就没被使用过。

陈毅东 · 2014-02-26 12:38 - APT攻击背后的秘密:攻击时的漏洞利用

在之前的文章中(APT攻击背后的秘密:攻击性质及特征分析;攻击前的"敌情"侦察;攻击时的武器与手段),我们已经了解了APT攻击的特征、"敌情"侦察及攻击的武器和手段。本文我们将探讨APT攻击中的漏洞利用,在这个阶段情况已经急转直下,因为攻击者已经成功交付其恶意有效载荷。

董建伟 · 2014-02-25 00:00 - APT攻击背后的秘密:攻击时的武器与手段

在之前的两篇文章中《APT攻击背后的秘密:攻击前的"敌情"侦察》《APT攻击背后的秘密:攻击性质及特征分析》,我们介绍了APT攻击的性质、特征,以及攻击前的"敌情"侦察。本篇文章,我们将继续介绍APT攻击时使用的武器和手段,来进一步了解APT攻击的过程。

董建伟 · 2014-02-21 00:00 - APT攻击背后的秘密:攻击前的"敌情"侦察

上一篇文章我们介绍了APT攻击的性质及特征。本篇文章,我们将介绍APT攻击前的"敌情"侦察。"敌情"侦察是APT攻击的第一步,攻击者通过这个步骤确定其目标以及攻击方法。本篇文章,我们将详细了解攻击者的"敌情"侦察是怎样做的。

董建伟 · 2014-02-20 00:00 - APT攻击背后的秘密:攻击性质及特征分析

对企业的管理者和CSO们而言,高级可持续性威胁(APT)是他们的噩梦。对于APT攻击,企业很难做到阻止,应对这种攻击通常需要明确的响应和恢复计划,这样做的目的是减少损害和损失。因为一旦发现APT活动,这通常意味着已经为时已晚。趋势科技安全研究副总裁Rik Ferguson补充谈到,当有针对性的攻击面对企业传统安全架构和管理模式时,事实确实是如此。

董建伟 · 2014-02-19 00:00 - 电子邮件仍主流 2014十大邮件安全趋势

尽管在过去五年中,社交网络、视频会议和短信带来了巨大的冲击,对于大多数企业通信基础设施而言,电子邮件仍然是杀手级应用。电子邮件仍然是附加文件的主要承载媒介,事实上,对于大多数企业来说,电子邮件是实至名归的文件传输系统,虽然电子邮件的设计初衷不是此目的。

董建伟 · 2014-01-28 00:00 - 利用大数据分析挖掘出的五大安全线索

越来越多的CSO们开始依靠数据分析来从海量数据中发现新的安全威胁,并且越来越多的企业IT部门开始利用安全分析技术,信息安全专业人员已经开始从安全分析有所收获。其中最明显的是对IT安全数据来源更广泛和更深入的可视性,这能够通过数据分析来更好地了解安全风险以及实现更快的响应时间。

董建伟 · 2014-01-24 00:00  2014年企业改善IT风险管理的5个办法

2014年企业改善IT风险管理的5个办法进入新的一年,企业面对数据泄密事故、日益复杂的攻击和对其控制的持续监管,现在是时候重新审视其风险管理战略了。虽然每个企业都是独特的,风险管理专家认为有些风险管理办法值得企业关注。

董建伟 · 2014-01-22 00:00- 应对APT:你的IT环境需要专业安全防护

2013年是高级持续性威胁爆发的一年,到2014年,随着有组织的网络犯罪集团开始瞄准企业和个人,数据安全环境变得更加复杂。在本次采访中,趋势科技谈了对APT攻击的现状和看法。

董建伟 · 2014-01-20 00:00 - 使用T-Force应用交付平台优化SAP

SAP是非常流行的企业ERP解决方案之一。通过T-Force应用交付平台,企业能够构建安全、快速且可用的SAP企业应用,在降低运营成本的同时提高投资回报。T-Force应用交付平台为SAP部署项目提供了适应性强的网络框架,

董建伟 · 2013-12-17 17:52 - 通用TCP/IP协议栈与专用协议栈

通用TCP协议栈:指的就是通用操作系统(linux或者windows或者其它的操作系统)中使用的TCP协议栈。通常这些协议栈都具有统一的实现标准和规范,它们适用于任何场景之下,可以随意兼容软件,一般也都能够很好的兼容硬件。一般情况下它们的实现与硬件软件架构关系不大。

董建伟 · 2013-12-17 17:49 - 科学发展:网御威五安全网关的技术创新

当今10GE以太网络已经成为大大小小的核心机房的标准配备,甚至40GE/100GE以太网也已渐成规模,大笔资金慷慨投入网络建设的时候,与10GE网络相匹配的网络安全建设却一直让人耿耿于怀,因为安全设备多数并不能以10Gbps的速度完成防病毒、入侵防御、内容过滤等安全防护任务,用户投资没有发挥出其应有价值。这就好像我们开车,本来路挺宽,突然遇到前方变窄的警示,所有车堵在路口等着过的情形。

王宁 · 2013-12-17 15:46  溢信科技:防泄密管理要遵循四原则

溢信科技:防泄密管理要遵循四原则随着BYOD、移动互联网、云计算等逐渐进入企业,企业的信息泄露防护界线也变得越来越模糊,管控难度加大,企业急需建立有效的防泄密规则。然而制法容易行法难,为何?

董建伟 · 2013-12-12 16:43 梭子鱼推出邮件归档网关3.5版本

梭子鱼推出邮件归档网关3.5版本梭子鱼网络近日宣布其邮件归档网关3.5版本全面上市。该平台与大多数现有的企业电子邮件系统无缝集成,并与Exchange 2013、Office 365、Google Apps和Copy集成。梭子鱼邮件归档网关3.5版本提供了一个简单而强大的平台用于邮件归档、具有强大搜索引擎和满足合规需求,并为用户提供基于许可访问电子邮件信息平台。新版本与Outlook 2013、Windows、Mac、 iOS和安卓系统无缝衔接,可随时随地接入。

王宁 · 2013-12-09 17:12